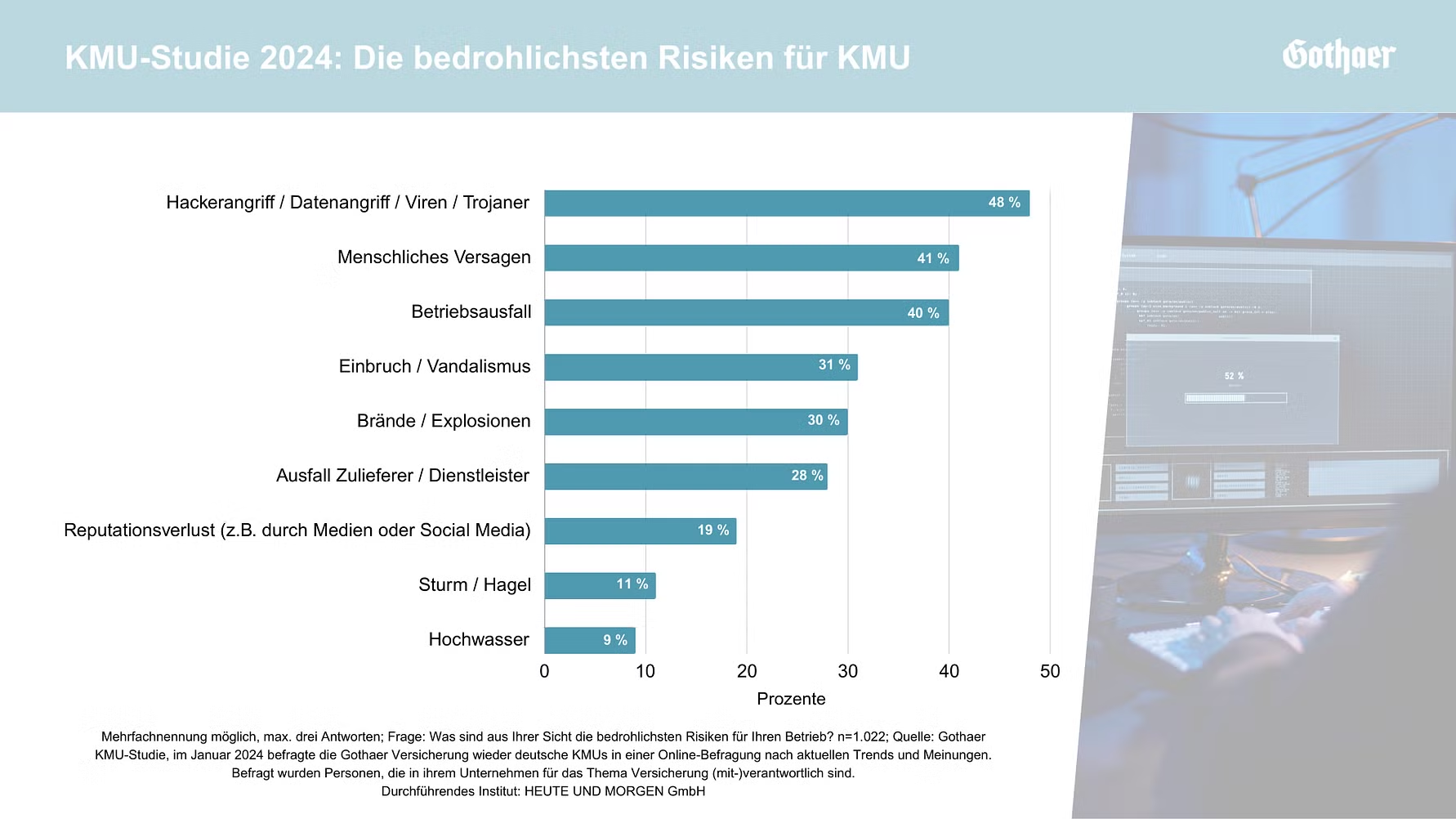

Im Jahr 2024 verursachten Cyberangriffe in Deutschland einen Schaden von über 266 Millionen Euro. Wir haben die aktuelle Lage, die Herausforderungen und erste Maßnahmen für Sie zusammengestellt.

IT-Sicherheit für KMU – aber wie?

IT-Sicherheit für KMU – die aktuelle Lage

20. März 2025 Im Jahr 2024 verursachten Cyberangriffe in Deutschland einen Schaden von über 266 Millione Euro, berichtet Statista.

- Zunahme der Angriffe: In den letzten Jahren ist ein signifikanter Anstieg von Cyberangriffe auf KMUs zu verzeichnen.

- Branchenübergreifende Betroffenheit: Es gibt kaum eine Branche, die von dieser Bedrohung ausgenommen ist. Von Finanzdienstleistungen über Gesundheitswesen bis hin zum produzierenden Gewerbe – alle sind potenzielle Ziele.

- Professionalisierung der Attacken: Durch KI und der zunehmend professionellen Organisation der Angreifer, z.B. Ransomeware-as-a-Service, ändert sich die Lage enorm, mehr dazu hier.

- Öffentliche Einrichtungen als Ziel: Selbst öffentliche Infrastrukturen sind nicht immun gegen Cyberangriffe und oft auch nicht ausreichend geschützt.

Mittelstand im Visier: Unternehmen, die im klassischen Mittelstandssektor agieren, werden zunehmend Ziel von Angriffen.

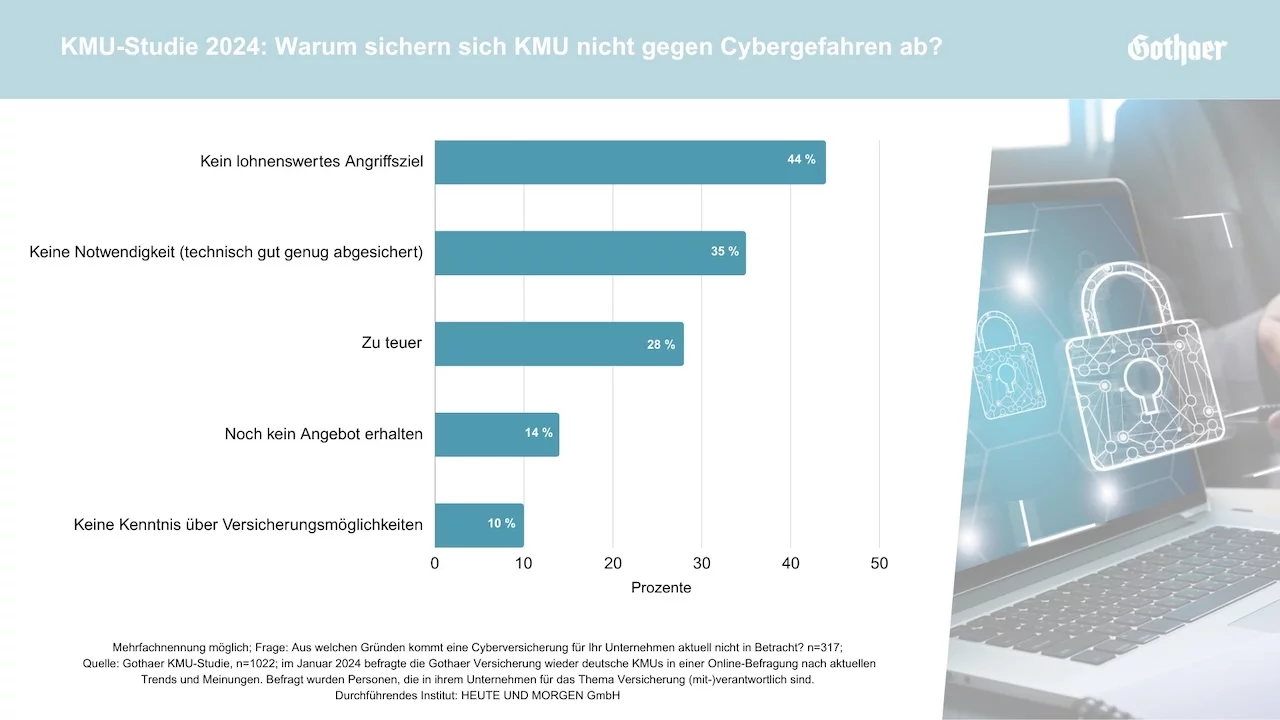

IT-Sicherheit für KMUs – die Herausforderungen:

- wenige Sicherheitsmaßnahmen

keine oder kleine IT-Abteilung, unsichere Passwörter, veraltete Technologie - Ressourcenmangel

viele KMUs haben nicht genügend finanzielle und personelle Ressourcen - Fehlendes Bewusstsein

Bedrohungslage wird von der Geschäftsführung nicht erkannt, Mitarbeiter nicht ausreichend geschult - Fehlende Notfallpläne

Keine Strategie für den Ernstfall

Sie wollen wissen, wie es bei Ihnen aussieht? Wir haben einen IT-Quick-Check entwickelt, mit dem Sie in 5 Minuten eine schnelle Einschätzung der aktuellen Sicherheitsmaßnahmen erhalten.

5 Maßnahmen

IT-Sicherheit für KMU

- Starke Passwörter & Mulit-Faktor-Authentifizierung (MFA)

Komplexe, einzigartige Passwörter für jedes System. Mindestens 2-Faktor-Authentifizierung nutzen - Regelmäßige Updates

Betriebssysteme & Anwendungen immer aktuell halten

Automatische Updates

Patches installieren (jeder 2. Dienstag im Monat ist Microsoft Patchday), weitere Informationen zum Thema in unserem Post zu Patchmanagement. - Mitarbeiterschulungen

Sensibilisierung für aktuelle Cyberbedrohungen - Sichere Backups

regelmäßige Sicherungen auf externen Servern/sicheren Cloud Diensten

Offline-BackUps für den Ernstfall – Lagerung im Tresor oder Bank-Schließfach - Firewall & Virenschutz

Professionelle Sicherheitssoftware verwenden

Firewalls einrichten, um autorisierte Zugriffe zu verhindern

IT-Sicherheit für KMU auch in Zukunft eine Herausforderung

Um in der digitalen Welt sicher zu bleiben, müssen KMUs kontinuierlich in Cybersicherheit investieren. Neben der Technologie ist die Schulung der Mitarbeiter ein Schlüssel zur Prävention von Angriffen. Die Anpassung an die sich verändernde Bedrohungslandschaft ist entscheidend, um geschützt zu bleiben und den langfristigen Erfolg des Unternehmens zu sichern.

KMU, die Technologien und Ansätze wie XDR, KI, EDR und Automatisierung in ihre Sicherheitsstrategie integrieren, sind besser gerüstet, um den Herausforderungen der sich ständig weiterentwickelnden Cybersicherheitslandschaft zu begegnen.

Bei Fragen wenden Sie sich unverbindlich an unsere Kollegin, Franka Theis.

Shutterstock #1165874380

Shutterstock #1165874380