Zero-Day Exploits oder Software-Schwachstellen sind ein sicheres Eingangstor für Cyberangriffe. Bei dem Microsoft Exchange Server Hack wurden über 100.000 Unternehmen gehackt. Das zeigt, wie wichtig schnelles Patchen von Systemen ist. Wir zeigen wie schnell und einfach Patchmanagement geht.

Patchmanagement – Wie geht das?

Darum ist das Patchmanagement so wichtig

In der heutigen digitalen Geschäftswelt ist die IT-Sicherheit für Unternehmen jeder Größe von höchster Bedeutung. Ein wichtiger Baustein in der Sicherheitsarchitektur eines Unternehmens ist das Patchmanagement. Besonders kleine und mittlere Unternehmen (KMU) stehen hier vor besonderen Herausforderungen. Denn dort sind die Ressourcen meist sehr begrenzt und außerhalb der IT, weiß eigentlich kaum jemand was ein Patch eigentlich ist. In diesem Blogpost erläutern wir, was Patchmanagement ist, wie Patchmanagement professionell gehandhabt wird und warum es unverzichtbar ist.

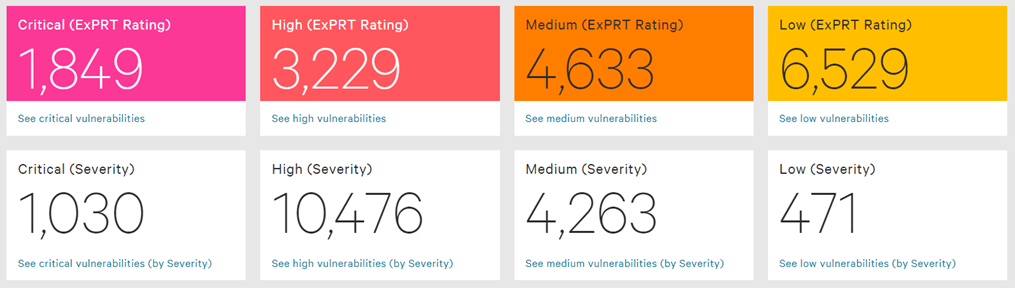

Anhand dieses Praxisbeispiels sieht man, wie stiefmütterlich Patchmanagement oftmals behandelt wird. Die hohe Anzahl an „Vulnerabilities“, auf Deutsch: Schwachstelle ist leider keine Seltenheit.

Ausschnitt aus dem Dashboard einer Kundenumgebung mit Crowdstrike Spotlight – die Schwachstellen sind nach Risikobewertung eingegliedert.

Ab einer gewissen Größe der IT Umgebung sind jegliche Lücken und Schwachstellen schwer bis gar nicht zu managen oder zu überwachen. Um dem entgegenzuwirken, gibt es Werkzeuge für das Patchmanagement (z.B. CrowdStrike Spotlight), welche Vulneralbilites in verschiedenen Gefahrenstufen (siehe Screenshot) einordnen. Um eine Schwachstelle richtig einzuschätzen, zeigt das Dashboard an, welche Vulneralbilities sofort (critical-high) oder erst später (medium – low) behoben werden müssen.

Ein Patch (von engl. to patch = flicken, ausbessern), ist eine Korrekturauslieferung für Software oder Daten aus Endanwendersicht, um Fehler zu beheben – meist um bekannt gewordene Sicherheitslücken zu schließen – oder bislang nicht vorhandene Funktionen nachzurüsten.

Patchmanagement ist der Prozess, bei dem Softwareupdates, sogenannte Patches, systematisch verwaltet und auf IT-Systeme angewendet werden. Ein effizientes Patchmanagement stellt sicher, dass alle Softwareanwendungen aktuell und geschützt sind.

Wir haben drei Gründe für ein zeitnahes und regelmäßiges Patchmanagement zusammengefasst.

Professionelles Patchmanagement – wie geht das?

Für alle Unternehmen ist es besonders wichtig, ein strukturiertes und effizientes Patchmanagement zu implementieren. Patchmanagement ist immer Teil einer erfolgreichen Cybersicherheitsstrategie und Teil des Risikomanagements. Das Patchmanagement ist auch Teil aller standardisierten IT-Sicherheitschecks, wo die Anfälligkeit der IT für Cyberattacken geprüft wird.

Hier sind einige bewährte Methoden:

1. Bestandsaufnahme der IT-Umgebung

Zunächst muss ein vollständiger Überblick über alle Hard- und Softwarekomponenten im Unternehmen erstellt werden. Nur so kann sichergestellt werden, dass keine Komponente übersehen wird.

2. Priorisierung der Patches

Nicht alle Patches sind gleich wichtig. Kritische Sicherheitsupdates sollten stets Vorrang haben. Es ist sinnvoll, ein System zur Priorisierung von Patches zu etablieren, basierend auf der Kritikalität und dem möglichen Einfluss auf das Unternehmen.

3. Testen der Patches

Bevor ein Patch flächendeckend ausgerollt wird, sollte er in einer Testumgebung geprüft werden. Dies stellt sicher, dass das Update keine unerwünschten Nebenwirkungen hat und die Geschäftsprozesse nicht stört.

4. Automatisierung

Wo immer möglich sollte der Patchprozess automatisiert werden. Automatisierungstools können helfen, Patches effizient und zeitnah zu verteilen und die Verwaltungsaufwände zu minimieren. Dafür gibt es Tools, wie CrowdStrike Spotlight – oder man sourct Teile der IT-Umgebung aus – hierfür gibt es z.B. Managed Security Services.

5. Ein regelmäßiger Zeitplan

Ein fester Zeitplan für das Patchen, wie z.B. monatliche oder vierteljährliche Updates, sorgt für Konsistenz und verhindert, dass das Patchmanagement vernachlässigt wird.

![]() Patchmanagement ist keine Option, sondern eine Notwendigkeit für jedes Unternehmen, das seine IT-Sicherheit ernst nimmt. Für KMU, die oft nicht über die gleichen Ressourcen wie Großunternehmen verfügen, bedeutet dies, dass sie besonders strukturiert und effizient arbeiten müssen. Durch ein professionelles Patchmanagement können KMU ihre Systeme schützen, die Stabilität und Leistung verbessern und gesetzliche Anforderungen erfüllen.

Patchmanagement ist keine Option, sondern eine Notwendigkeit für jedes Unternehmen, das seine IT-Sicherheit ernst nimmt. Für KMU, die oft nicht über die gleichen Ressourcen wie Großunternehmen verfügen, bedeutet dies, dass sie besonders strukturiert und effizient arbeiten müssen. Durch ein professionelles Patchmanagement können KMU ihre Systeme schützen, die Stabilität und Leistung verbessern und gesetzliche Anforderungen erfüllen.