Was ist Cyber Security?

Cyber Security sind Cyberabwehr Maßnahmen, die Computer, Server, Mobilgeräte, elektronische Systeme, Netzwerke und Daten gegen böswillige Angriffe verteidigen.

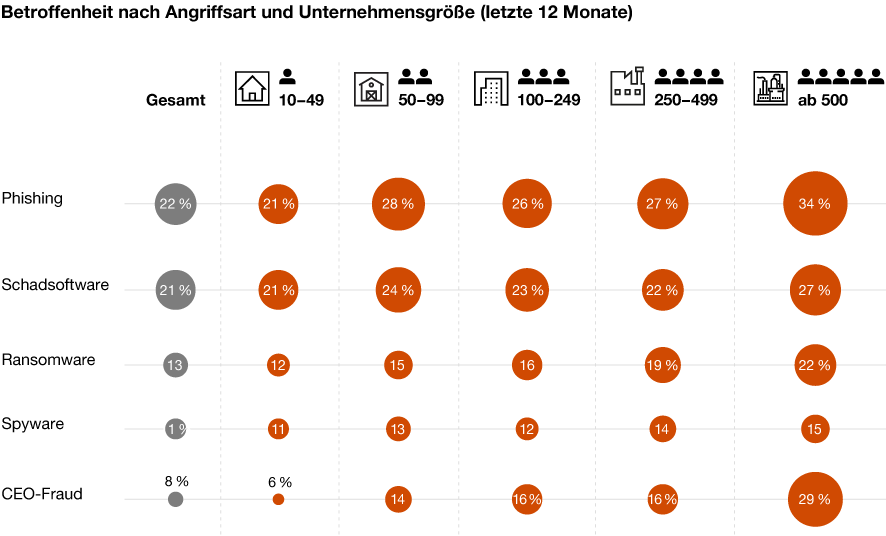

In den letzten zwölf Monaten waren 41% der Unternehmen von mindestens einem Cyberangriff betroffen, auf den sie aktiv reagieren mussten (KFN Studie, 02/2020). Aber nur ein Drittel (31,5%) geht davon aus, dass es sie selbst treffen wird.

Cyberattacken sind so konzipiert, dass sie auf vertrauliche Daten eines Nutzers oder einer Organisation zugreifen, diese löschen oder damit erpressen. Cybersicherheit ist notwendig und unternehmenskritisch.

Es werden ständig neue Methoden entwickelt, die neue Möglichkeiten und Varianten für Cyberangriffe schaffen. Erhebungen eines führenden Herstellers für Cyber Defense-Produkte und Lösungen sprechen von über 1 Million bei ihm gemeldeten Schadsoftwarevarianten täglich.

Erhebungen eines führenden Herstellers für Cyber Defense-Produkte und Lösungen sprechen von über 1 Million bei ihm gemeldeten Schadsoftwarevarianten täglich. Da die meisten Cyberangriffe auf Schadsoftware oder Phishing basieren, müssen sich nicht nur Großunternehmen, sondern auch kleine und mittlere Unternehmen davor schützen. Auch öffentliche Einrichtungen und Endanwender sind betroffen.

Die Studie des Kriminologischen Forschungsinstitut Niedersachsen e.V. zeigt, wie viele Unternehmen bereits Opfer einer solchen Attacke wurden – dabei ist es keinen Unterschied, wie groß oder klein das Unternehmen ist.

Für den Schutz des Unternehmens, der Angestellten sowie deren Daten muss jede Organisation Cyber Security Tools implementieren, Schulungen anbieten sowie DisasterRecovery und Business Continuity Maßnahmen einführen. Die kontinuierliche Pflege und Wartung der Systeme sind ebenfalls wichtig, da sich Technologien ständig ändern und weiterentwickeln. Regelmäßige Cyber-Risk Assessments und Sicherheitsüberprüfungen sind empfehlenswert.

Cyber Security Bedrohungsarten

Wegen der Geschwindigkeit, der Entwicklung der Schadsoftware und der Cyberangriffsformen, ist es eine große Herausforderung, mit neuen Technologien, Sicherheitstrends und Bedrohungsinformationen mitzuhalten.

Laut eines Cyber Sicherheits Anbieters kam 2019 alle 0,4 Sekunden ein neues Virus hinzu.

Deswegen ist es besonders wichtig, Informationen und andere Ressourcen vor Cyberbedrohungen zu schützen. Dazu gehören sowohl der physische Schutz von Gebäuden und Serverräumen als auch der Schutz vor folgenden Cyber–Bedrohungen:

- Malware

- Ransomware

- Social Engineering

- Phishing

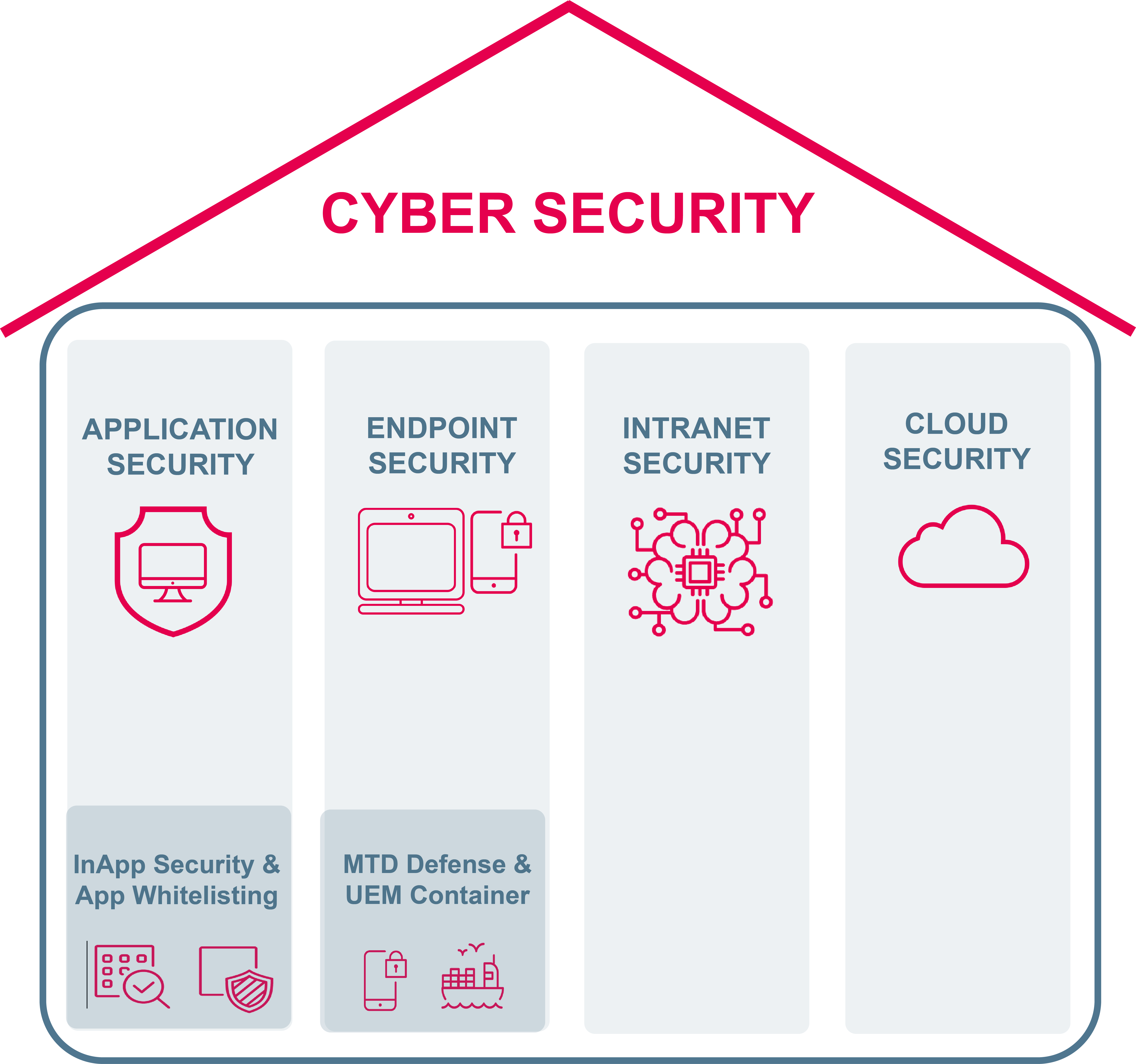

Cyber Security ganzheitlich denken

Ohne die Unterstützung von Experten ist es nahezu unmöglich, immer auf dem neuesten Stand zu bleiben.

Der bisherige Ansatz, sich auf die wichtigsten IT-Systeme und bekanntesten Bedrohungen zu konzentrieren, ist veraltet. Unentdeckte Cyberrisiken entstehen, da manche Komponenten ungeschützt blieben und damit Angriffspunkte liefern. Somit muss der reaktive Ansatz in einen (pro-)aktiven umgewandelt werden.

Was wird benötigt?

Cyber Security Produkte, die mit KI und Machine Learning, Cyber Bedrohungen und Angriffe ermitteln, sind für eine proaktive Überwachung der Systeme notwendig. Keine andere Lösung kann innerhalb von Sekunden eine riesige Datenmenge durchleuchten, Bedrohungen erkennen und automatisch Sicherheitsmaßnahmen durchführen, die Cyberattacken bereits im Keim ersticken.

Cyber Security Ansatz der SYSTAG

- Cyber Prävention – Vorsorge durch geeignete KI-basierte Software-Lösungen

- Endpoint Detection & Response – (EDR) Endpunktinfektionen Erkennen und Behandeln

- Cyber Security Consulting – Cybersicherheits-Beratung und -Unterstützung

- Cyber Security Trainings – Training der User und Spezialisten

- IT Sicherheitscheck – Bedrohungsanalysen

- Incident Response Management – Hilfe bei Notfällen

Sicherheit wird auf diese Weise zum übergreifenden Konzept jedes IT-Betriebs und stellt eine wichtige Querschnittsfunktion dar. Sie sorgt dafür, dass existenzbedrohende Angriffe aus dem Cyberraum mit allen notwendigen und verfügbaren Mitteln, seien es Unternehmen oder Organisationen, entdeckt und abgewehrt werden.

Zusammen mit unseren technologie- und marktführenden Partnern und Lieferanten helfen wir Ihnen dabei, Ihren Cyber Security Ansatz zu gestalten und umzusetzen.

Hier finden Sie noch weitere Themengebiete zur Cyber Security: