Gefälschte Rechnungen sind ein beliebtes Mittel von Cyberkriminellen. Welchen Schaden das für Unternehmen verursachen kann und wie die Kriminellen an die ganzen Firmendaten kommen. Wir zeigen mögliche Angriffspunkte. Und wie erkennt unsere Buchhaltung gefälschte Eingangsrechnungen?

Fake Rechnungen und wie es dazu kommt

Fake Rechnungen – wer missbraucht unseren Namen?

Ein Fall aus der Realität – aus unserer Realtität – der uns über die Cyberwehr erreicht hat.

Der Geschädigte hat einen mehrfach fünfstelligen Betrag verloren und hat es der Aufmerksamkeit eines Kunden zu verdanken, dass nicht ein weiterer, diesmal sogar sechsstelliger Betrag auf ein falsches Konto bezahlt wurde.

Wie ist das geschehen?

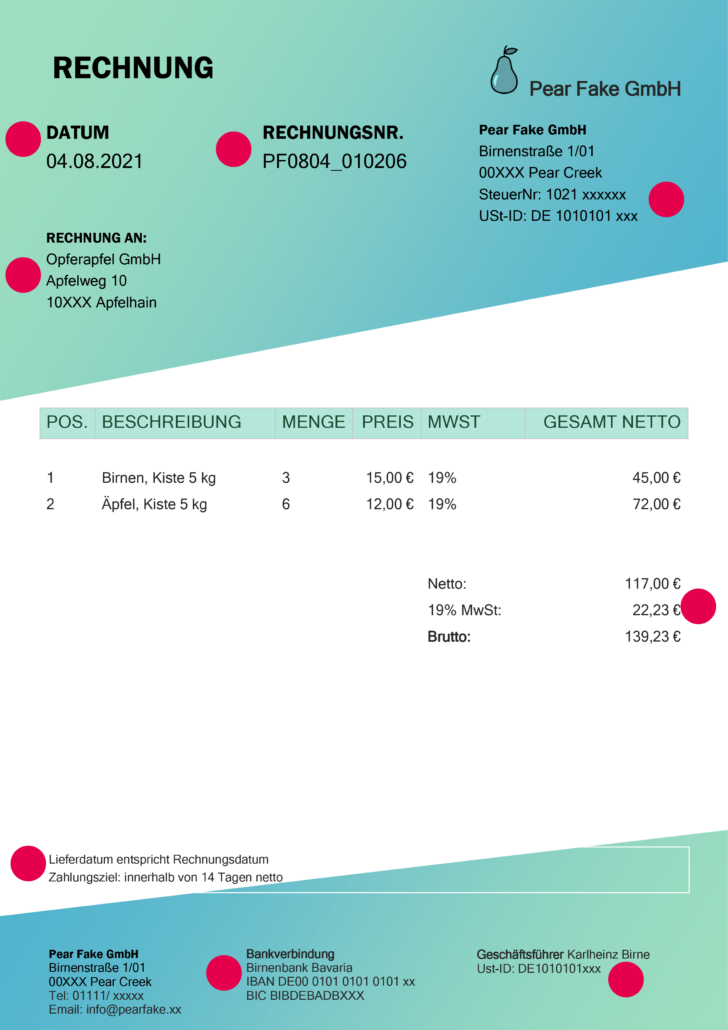

Entdeckt wurde der Betrug, weil ein Kunde aus Andorra sich beschwerte, dass er gemahnt wurde, obwohl die Rechnung bereits bezahlt war. Fast zeitgleich berichtete ein anderer Kunde einer Niederlassung der Fake Pear GmbH von einem ähnlichen Fall.

Hier wurde mit einer Vertragsänderung sogar eine neue Kontoverbindung nachgereicht, auf die alle offenen Positionen zu überweisen sind, weil man gerade bei Quartalsabschlussarbeiten wäre. Dem Kunden der Fake Pear GmbH kam das merkwürdig vor und meldete sich, nur deswegen konnte ein Schaden in Höhe von über 50.000 € glücklicherweise abgewendet werden.

Alle Vorgänge erfolgten per Email. Es wurden sogar die Originalmahnungstexte der Fake Pear GmbH verwendet und entsprechend ergänzt. Doch wie kamen die Betrüger an die ganzen Daten, Logos etc.?

Der Fake war auf den ersten Blick nicht erkennbar. Nur im zweiten Fall wechselte der Text mitten im Verlauf vom höflichen Sie zum freundschaftlichen Du. Genau das triggerte im zweiten Fall die Zweifel des Endkunden. Glück im Unglück sozusagen.

Fake Rechnungen – der Ursache auf der Spur

Der Vorfall warf eine Menge Fragen auf. In einer Videokonferenz mit der Fake Pear GmbH hat unser Cyber Sicherheits Team, dem betroffenen Unternehmen, eine ganze Liste von Fragen gestellt.

Die Fake Pear GmbH lässt ihre Umgebung von einem regionalen Fullservice-IT-Dienstleister im Auftrag betreiben, somit gibt es mehrere mögliche Angriffspunkte – wo die Cyberkriminellen zugeschlagen haben könnten. Also sowohl direkt bei Fake Pear, als auch beim Dienstleister.

Es war nicht klar, ob es ein externer oder interner Angriff war

Ein interner Angreifer kann im Zweifel beim betroffenen Unternehmen selbst, aber auch bei deren Dienstleister sitzen. Also konnte der Dienstleister vorerst nicht an Bord geholt werden. Wir wollten keinen schlafenden Hunde wecken und möglicherweise den Angreifer warnen, damit dieser seine Tat noch schnell vertuschen kann. Das führte zu einigen Einschränkungen bei der Ermittlung.

Zunächst wurde der Kunde gebeten, die beiden Fake Emails als EML-Dokumente bereitzustellen.

EML- Dokumente sind E-Mails im Textformat. Sie geben dazu noch Angaben zum Sender und Empfänger enthalten.

Zudem wurden die Eventlogs der Exchange-Umgebung, die als Server betrieben wurde, und die Logs der Firewall bereitgestellt werden.

Ereignisprotokoll (englisch event log) bezeichnet in Betriebssystemen der Windows-NT-Familie eine zentrale Sammlung von Logdateien und kann über die Ereignisanzeige (englisch: Event Viewer) eingesehen oder mit der EventLog-Klasse programmatisch angesteuert werden.

Viele Fragen zur Systemumgebung selbst wurden während eines Gesprächs systematisch abgearbeitet und geklärt.