Wilox Strumpfwaren wurde 1963 gegründet und hat ihren Hauptsitz im Allgäu. Bei weltweit 11 Produktionsländern spielen sichere IT-Systeme eine wichtige Rolle für das klimaneutrale Unternehmen. Daher ist es wichtig, die Cyber-Resilienz, die Widerstandsfähigkeit des Unternehmens gegenüber Cyberangriffen, im Fokus zu haben.

IT-Sicherheitscheck

bei Wilox Strumpfwaren GmbH

„Bei künftigen IT-Sicherheit-Themen werden Sie definitiv wieder von uns hören.“

Die Ausgangslage bei Wilox Strumpfwaren GmbH

Der IT-Verantwortliche, Kamil Swoboda, hatte von seiner neuen Geschäftsleitung die Aufgabe erhalten, die eigene Bedrohungslage durch einen externen Spezialisten analysieren zu lassen. Anstoß dazu gab auch der Cyberangriff auf ein Partnerunternehmen. Die Wahl fiel auf die SYSTAG.

Zwingende Anforderung war ein Bericht über den aktuellen Zustand der Cyber-Resilienz (Cyber Resilience) und eine Checkliste, was man tun sollte, um diese zu verbessern. Als zusätzliche Herausforderung sollte das Projekt sehr kurzfristig umgesetzt werden.

Der Kunde hat ca. 70 Endpunkte (z.B. PCs, Laptops) in die Analyse einbezogen. Davon waren 4 Macs, die in Entwurf und Design sowie bei der Katalogerstellung eingesetzt werden. Die anderen Arbeitsstationen, Server und virtuellen Maschinen hatten Betriebssystemversionen von Windows 7 bis Windows 10. Neben den Office-, den Adobe-Produkten und Navision werden einige sehr spezielle Single-Purpose-Systeme eingesetzt (Archiv, Kasse etc.).

Wie wurde das bei Wilox umgesetzt?

Um die Cyber-Resilienz zu bewerten, gehen wir wie bei einem klassischen IT-Sicherheitscheck vor.

In einem ersten Workshop wurden Ziele und Erwartungen des Kunden Wilox und die zeitliche Vorgehensweise abgestimmt. Aufgaben wurden verteilt. Danach erhielt der Kunde die Checkliste IT-Sicherheitscheck der SYSTAG. Zu dieser Checkliste gehört ein ausführliches Erläuterungsdokument, unsere „Ausfüll-Hilfe“.

Neben einer ausführlichen Untersuchung von System- und Netzwerkarchitektur wurden Themen wie Zugriffsrechte, Wiederanlaufszenarien nach Systemausfällen etc. intensiv gemeinsam erhoben und diskutiert. Erläuterte Fragebogen-Checklisten unterstützten den Kunden Wilox bei der Erhebung. Als Ergebnis entstand eine große Systemgrunddokumentation, die über das hinausgeht, was üblicherweise bereits vorliegt. Vieles Etablierte wurde hinterfragt.

Am Ende des Projektes entstand eine klare Aufgabenliste, die von den Cybersicherheitsspezialisten bereits priorisiert wurde. Auf Wunsch des Kunden wurden 4 extern erreichbare IP-Adressen gescannt. Der Bericht fördert einige Fragen und Aufgaben zutage, mithilfe derer der Zugriff auf diese Systeme sicherer gestaltet werden kann. Damit reduziert sich automatisch auch das Angriffsrisiko nicht unerheblich.

Schließlich wird für das Assessment des Gesamtsystems eine KI-basierte Cyberabwehr-Lösung eingesetzt. Deren Agents sind in der Lage, eine komplette Umgebung zu scannen und Schwachpunkte sichtbar zu machen, ohne die IT-Ressourcen übermäßig zu belasten. Die Agents wurden in mehreren Wellen auf alle festgelegten Endpunkte ausgerollt. Alle gängigen Betriebssysteme inkl. Linux, MacOS, Windows, iOS und Android werden unterstützt.

Innerhalb weniger Stunden nach der Installation konnten dem Kunden Wilox bereits die ersten Analyseergebnisse übermittelt werden. Insbesondere das Thema „IT-Hygiene“ hat in den Untersuchungen einen großen Raum eingenommen. Patchstände und die daraus erwachsenden Sicherheitslücken wurden ausführlich diskutiert und detailliert nachvollzogen. Ebenso die Thematik der sogenannten „Failed-Logons“, das Alter von Passwörtern und aktuelle Bedrohungen wie Log4Shell, PrintNightmare, CVE-2021-40444 und weitere wurden aufgezeigt, erläutert und Maßnahmen zur Eindämmung und Beseitigung diskutiert und bereitgestellt.

Die SYSTAG setzt für ihre IT-Sicherheitschecks die Cybersicherheitsumgebung von CrowdStrike ein.

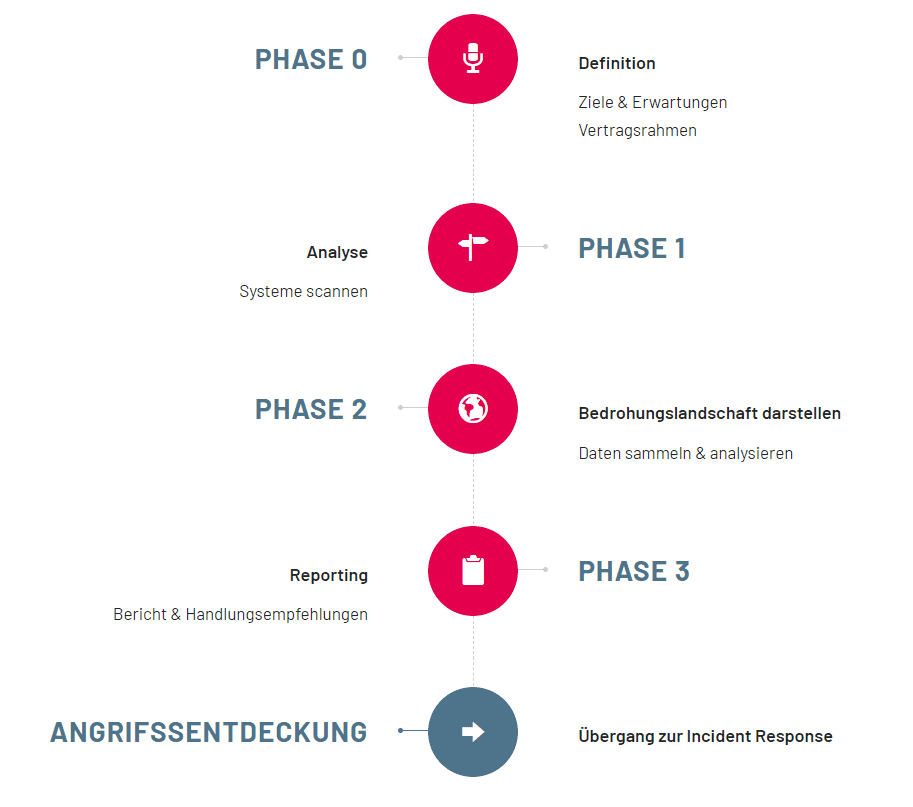

Wir haben den IT-Sicherheitscheck in ein praxiserprobtes Phasenkonzept gegliedert. Sollte bei den Untersuchungen ein laufender Angriff entdeckt werden, ist ein bruchloser Übergang in die Angriffsabwehr, also die Incident Response, jederzeit möglich.

Standardmäßig werden die Agenten nach dem Projekt dekommissioniert, es sei denn, der Kunde möchte das Werkzeug weiter einsetzen, dann werden Daten und Umgebung ohne weiteren Aufwand in eine Standardumgebung überführt. Auf diese Weise können Policy-Konfiguration und das Rollout eingespart werden, und die Lösung ist sofort mit einem hohen Schutzniveau aktiv.

Standardmäßig werden die Agenten nach dem Projekt dekommissioniert, es sei denn, der Kunde möchte das Werkzeug weiter einsetzen, dann werden Daten und Umgebung ohne weiteren Aufwand in eine Standardumgebung überführt. Auf diese Weise können Policy-Konfiguration und das Rollout eingespart werden, und die Lösung ist sofort mit einem hohen Schutzniveau aktiv.

Das Projekt wurde durch mehr als ein halbes Dutzend Workshop-Websessions flankiert, die die Cybersicherheitsexperten mit den IT-Verantwortlichen des Kunden durchführten, um Wissen zu transferieren und die Verbesserungsarbeiten während des Projekts zu begleiten.

Ergebnis des IT-Sicherheitschecks bei Wilox Strumpfwaren GmbH

![]() Kurz vor Weihnachten wurde von der SYSTAG ihrem Kunden Wilox ein 33 Seiten umfassender Abschlussbericht mit vielen wertvollen Tipps und Hinweisen übergeben. Der Bericht wird ergänzt durch mehrere ausführliche CSV-Listen, in denen Systeme und ihre Schwachstellen nach unterschiedlichen Fragestellungen aufbereitet worden sind und die jetzt als Grundlage für die Aufgaben der Checkliste dienen. Eine Empfehlungsliste enthält 22 nach Priorität aufgelistete Positionen mit entsprechenden Querverweisen auf die erläuternden Abschnitte des Abschlussberichts. Mitte Januar 2022 fand der Projektabschlussworkshop statt. Die Geschäftsleitung der Wilox GmbH wurden die Untersuchungsergebnisse präsentiert

Kurz vor Weihnachten wurde von der SYSTAG ihrem Kunden Wilox ein 33 Seiten umfassender Abschlussbericht mit vielen wertvollen Tipps und Hinweisen übergeben. Der Bericht wird ergänzt durch mehrere ausführliche CSV-Listen, in denen Systeme und ihre Schwachstellen nach unterschiedlichen Fragestellungen aufbereitet worden sind und die jetzt als Grundlage für die Aufgaben der Checkliste dienen. Eine Empfehlungsliste enthält 22 nach Priorität aufgelistete Positionen mit entsprechenden Querverweisen auf die erläuternden Abschnitte des Abschlussberichts. Mitte Januar 2022 fand der Projektabschlussworkshop statt. Die Geschäftsleitung der Wilox GmbH wurden die Untersuchungsergebnisse präsentiert

Der Kunde ist mit der Arbeit des SYSTAG-Teams mehr als zufrieden.

Das Cybersicherheitsteam der SYSTAG dankt für die gute Zusammenarbeit und die Bereitschaft, als Referenz zur Verfügung zu stehen.

Eingesetzte Technologien:

Eingesetzte Technologien:

- CrowdStrike

Für den IT-Sicherheitscheck wurde beinahe der komplette Produkt-Stack ‚(Produktpalette) eingesetzt. Einzige wesentliche Ausnahmen bildeten die Themen USB-Device und Cloud Security.

CrowdStrike: das Analysewerkzeug vom Technologieführer

„Als speziell zertifizierter Partner erhalten wir so de facto den gleichen Zugriff auf die Analyse- und Zuordnungsfähigkeiten wie die entsprechenden Kolleginnen und Kollegen beim Hersteller in dessen Cyberfeuerwehr, die dann zum Einsatz kommt, wenn ein Cybernotfall einzudämmen ist“, formuliert Werner Theis die Sonderrolle der SYSTAG in diesem Zusammenhang. „Das ist eine spezielle Version, die dem Normalbetrieb nicht bereitgestellt wird. Es stehen uns also tiefere Analysemöglichkeiten und Berichte bei Cybernotfall- und IT-Sicherheitschecks während der Laufzeit dieser Einsätze zur Verfügung als in der Standardumgebung. Davon profitiert der Kunde ebenso wie wir – ohne dass er etwas bezahlen muss.“