Unified Endpoint Management (UEM) ist zugleich Kernelement und Königsdisziplin zugleich, wenn es um das Herstellen einer sicheren mobilen Umgebung geht. Mobiles Arbeiten wird in der Zukunft eindeutig an Bedeutung zunehmen. Bei unseren Kunden stellen wir fest, dass von der reinen Mobilisierung der PIM Umgebung, die Kontakte, E-Mails und Aufgaben enthält, vielleicht noch den Intranet-Zugriff über einen Secure-Browser, mehr und mehr dazu übergegangen wird, weitere Anforderungen umzusetzen. Die SYSTAG hat darauf sehr frühzeitig mit ihrem Produkt SYSTAGfiles reagiert, das in idealer Weise schnell und sicher mobile Workflows erzeugen hilft und unterstützt.

Unified Endpoint Management

Zum UEM System treten weitere Applikationen hinzu, die die Bereiche Mobile Endpoint Protection, App Whitelisting & Test und In-App Security abdecken. Sie werden durch weitere Anwendungen wie den Enterprise Messenger und Secure Document Management ergänzt. Trusted Access bzw. Zero Trust Umgebungen, bei denen das UEM gemanagte Smartphone als Security Token und Autorisierung-Instrument für den sicheren Cloud-Dienst-Zugriff dient, runden eine solche sichere mobile Umgebung ab.

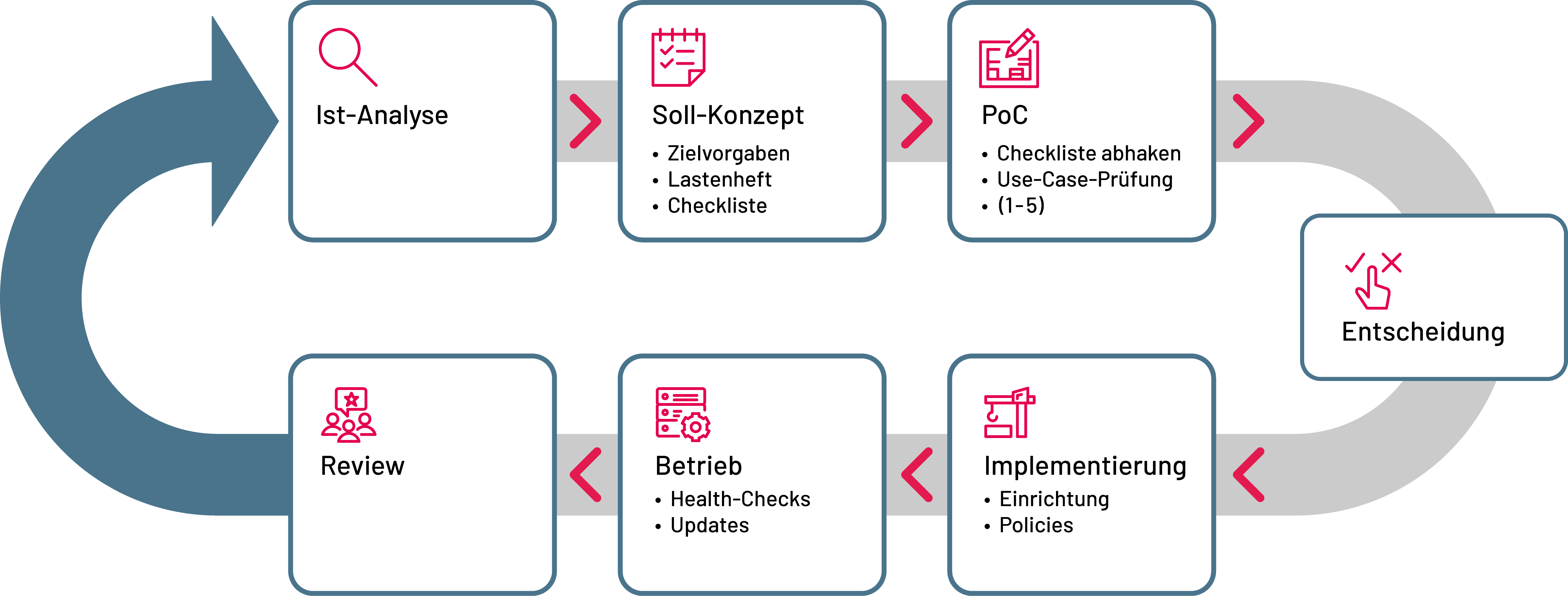

In einer Umgebung mit rasantem Technologiewandel liegt es nahe, auch diese Umgebung einer Lifecycle-Betrachtung zu unterwerfen. Die SYSTAG hat mit ihrem Modell des UEM-Lifecycles darauf reagiert und Neuland beschritten.

Unified Endpoint Management – UEM Lifecycle

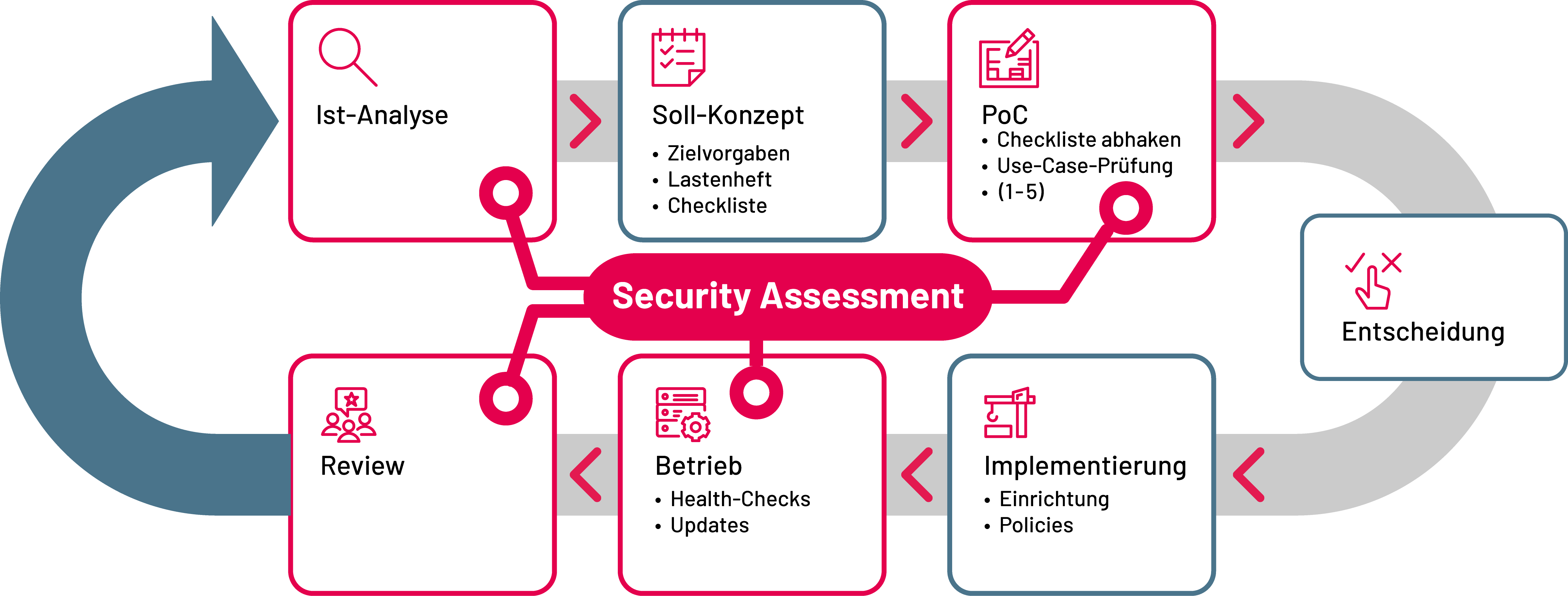

Der UEM Lifecycle ist als Bild des Secure Mobile Environment Lifecycle zu begreifen, weil der grundsätzlich alle interagierenden Elemente der sicheren mobilen Umgebung fasst. Die Spezialisten der SYSTAG gehen von einer Lebenszyklusdauer von maximal drei bis fünf Jahren aus. Das bedeutet, dass eine UEM Umgebung regelmäßig Reviews und Security Assessments unterzogen werden sollte.

Reviews können zum Inhalt haben, die eigene Umgebung unter technischen, betriebs- und kostenseitigen Überlegungen zu überprüfen. Dabei lohnt es sich, auch die aktuellen und zukünftigen Anforderungen der Kundenorganisation in die Überlegungen mit einzubeziehen. Sie können z.B. darum gehen, UEM-Umgebungen On-premise oder komplett in der Cloud zu betreiben. Oder sie um Elemente zu erweitern, die sich aus neuen Anforderungen und Bedrohungslagen ergeben.

Security Assessment – wo ansetzen?

Security Assessments hingegen können Teil geplanter Reviews sein oder aber von Akteuren innerhalb der Organisation präventiv oder aus gegebenem Anlass angesetzt und durchgeführt werden.

![]() Die SYSTAG begleitet nicht nur die UEM-Verantwortlichen unseren Kunden; wir helfen auch dem CISO und dem Datenschutzbeauftragten bei der Umsetzung ihrer verantwortungsbewussten und wichtigen Aufgaben. Und natürlich stehen wir unseren Kunden auch bei Notfällen zur Seite.

Die SYSTAG begleitet nicht nur die UEM-Verantwortlichen unseren Kunden; wir helfen auch dem CISO und dem Datenschutzbeauftragten bei der Umsetzung ihrer verantwortungsbewussten und wichtigen Aufgaben. Und natürlich stehen wir unseren Kunden auch bei Notfällen zur Seite.