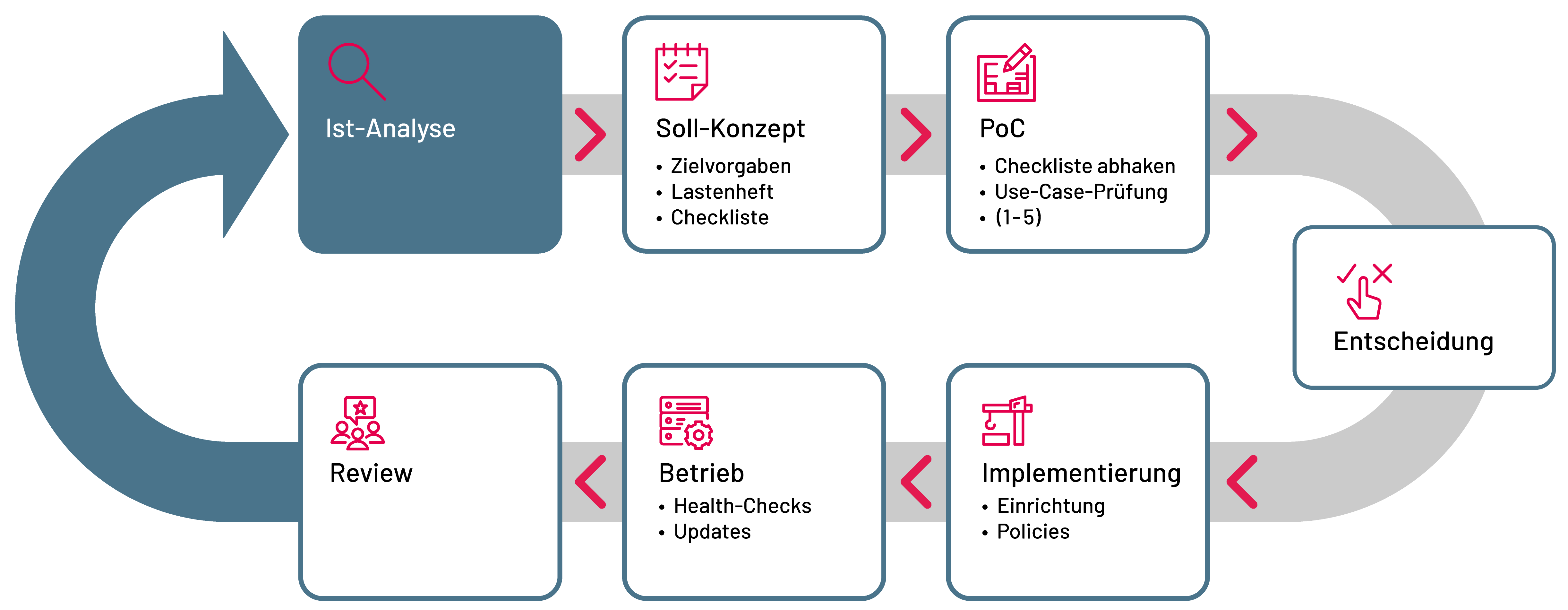

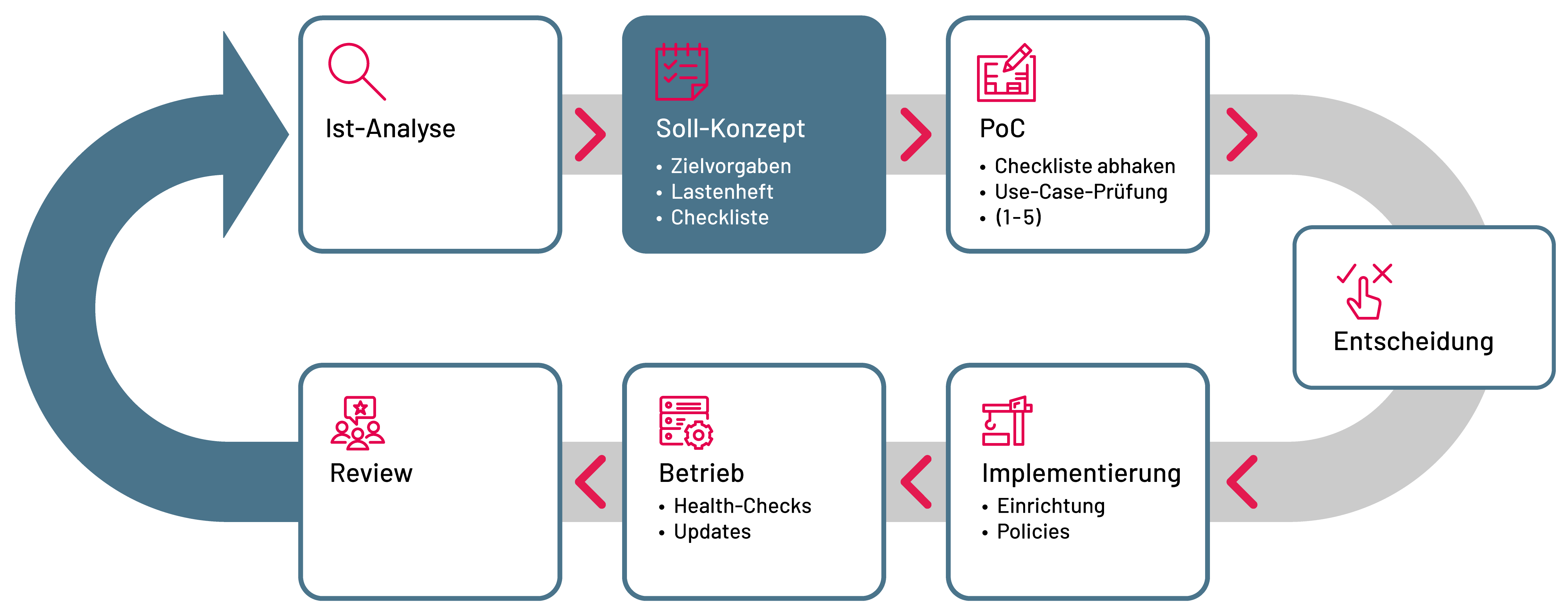

Bei IT-Projekten – die Implementierung einer neuen und der Review bzw. die Überprüfung einer vorhandenen sicheren mobilen Umgebung gehören dazu – ist immer hilfreich, sich auf die klassischen Best Practices des Consulting zu besinnen. An deren Anfang steht die Ist-Analyse.

Secure Enterprise Apps – Systemanalyse

Unified Endpoint Management

Für die Ist-Analyse liegen aufseiten der SYSTAG ausführliche Checklisten vor, die auf die jeweiligen Rahmenbedingungen angepasst werden und danach dem Kunden und seinem UEM Team übergeben werden. Um Kosten zu sparen, überlassen wir es danach dem Kunden, welche Arbeiten er selbst übernehmen sowie wann und wo er die Unterstützung der Spezialisten aus dem Technik-Team der SYSTAG wünscht. Es erscheint immer dann sinnvoll, uns einzubinden, wenn es um die technische Seite geht.

Typischerweise handelt sich dabei um:

- Live Review des bisherigen UEM Systems

- Übersicht der Handbücher & Systemdokumentationen

- Übersicht der vorhandenen Infrastruktur und Geräte

- Welche Komplikationen gibt es?

Soll bei der Ist-Aufnahme ein Review durchgeführt werden, der Serviceleistungen und Service Providers mitbetrachten soll, wird grundsätzlich die Befragung der Kunden der Infrastruktur Dienstleistung empfohlen. Es ist aus unserer Erfahrung heraus wichtig zu erheben, wie die Organisation die aktuelle UEM Umgebung sieht. Es ist uns als Expertenteam bewusst, dass Sicherheit und Bedienungskomfort bzw. Bequemlichkeit / Convenience der Benutzer in einem nicht unerheblichen Spannungsverhältnis stehen.

Zusätzlich kann es wichtig sein, auch andere Stakeholder zu befragen. Dazu gehören neben der Geschäftsleitung bzw. den VIPs auch der Datenschutzbeauftragter, der Corporate Security Officer und im einen oder anderen Fall der Betriebs- bzw. der Personalrat. Kunden haben immer wieder sog. Nutzerbeiräte gebildet, deren Wissen und Einschätzung man in diesem Fall auf jeden Fall berücksichtigt werden sollten, um die Mitarbeitermotivation zu stärken.

Bei Bedarf kann im Laufe der Ist-Betrachtung ein Security Assessment eingesetzt werden, um zusätzliche Erkenntnisse über die Qualität der Implementierung der sicheren mobilen Umgebung sowie ihrer Bestandteile UEM etc. zu gewinnen. Dazu bedarf es nicht unbedingt eines konkreten Anlasses – ein Review, der auf einer Sicherheitsprüfung beruht, bietet sich als Vorkehrung gegen mögliche unentdeckte Sicherheitsrisiken immer an, und man kann als Organisation eigentlich aus den Ergebnissen lernen und die entdeckten Sicherheitslücken durch geeignete Maßnahmen schließen, falls welche gefunden werden sollten.

Auf die Ist-Erhebung folgt auch hier die klassisch vorgegebene Soll-Konzeption. Bei ihr werden die Anforderungen gesammelt, geordnet und priorisiert, die ein UEM System in den kommenden drei bis fünf Jahren, dem nächsten (oder ersten) UEM Lifecycle erfüllen muss. Dabei geht es um Themen wie die Erstellung eines Lastenhefts und die Festlegung der Zielvorgaben unter Berücksichtigung der in der Ist-Aufnahme aufgenommenen unternehmenskritischen Rahmenvorgaben, die meist erst einmal technischer Natur sind.

Im Lastenheft werden üblicherweise wenigstens folgende Punkte behandelt:

- Definition der Anforderungen und Vorgaben

- Definition der zu vergleichenden UEM Systeme

- IT-Sicherheitsvorgaben

- Gibt es Betriebsvereinbarungen?

- Strategische Ausrichtung der IT (Cloud oder on-premise)

- Budgetplanung

- Geräte / User Umfang

![]() Für die folgende Prüfung alternativer UEM-Systeme bzw. anderen Umgebungen, die für eine sichere mobile Umgebung nötig sind, ist es wichtig, eine entsprechende Anzahl typischer und kritischer Use-Cases zu definieren, die alle Systeme durchlaufen müssen und deren Ergebnisse in die Gesamtbewertung einfließen sollten.

Für die folgende Prüfung alternativer UEM-Systeme bzw. anderen Umgebungen, die für eine sichere mobile Umgebung nötig sind, ist es wichtig, eine entsprechende Anzahl typischer und kritischer Use-Cases zu definieren, die alle Systeme durchlaufen müssen und deren Ergebnisse in die Gesamtbewertung einfließen sollten.