Fake-Rechnungen sind ein beliebtes Mittel von Cyber-Kriminellen. Die Maschen ändern sich ständig und werden immer besser. Wir haben eine Checkliste erstellt, wie man eine Fake-Rechnung schnell und einfach identifiziert.

Fake-Rechnungen 2025 – aktuelle Maschen, Zahlen und Schutzmaßnahmen kommt

24. November 2025 Fake-Rechnungen sind 2025 ein ernstes Problem. Betrüger gehen gezielt gegen Unternehmen und Privatpersonen vor. Die Methoden sind professioneller geworden und schwer zu erkennen. Noch vor 2 Jahren wurde meistens Malware in angehängten zip-Dateien oder als Download mitgeliefert, heute sind die Verfahren raffinierter und damit weniger schnell zu erkennen.

Fake-Rechnungen – das Ausmaß

In Deutschland gingen 2024 rund 10,6 Milliarden Euro durch Betrugsmaschen verloren. Das zeigt der State of Scams in Germany 2025 Report der Global Anti Scam Alliance und Biocatch.

84 Prozent aller Betrugsversuche laufen über Messenger wie WhatsApp, Gmail, Instagram, Facebook oder TikTok.

Eine YouGov Umfrage im März 2025 ergab, dass 76 Prozent der Nutzer Angst vor Betrug im Netz haben. Die größten Sorgen sind Identitätsdiebstahl, Phishing und Fake Shops.

Aktuelle Maschen

Gefälschte Rechnungen von offiziellen Stellen

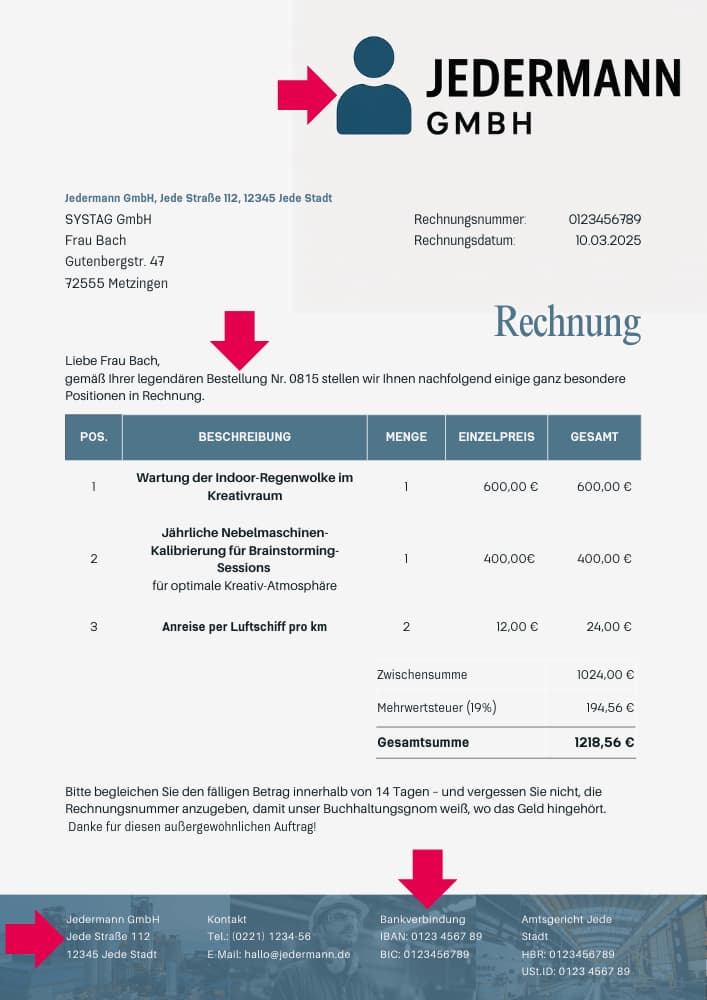

Betrüger versenden „offizielle“ Schreiben mit offiziellen Logos. Meist geht es um Beträge zwischen 800 und 900 Euro. Die Kontodaten sind gefälscht und die IBAN führt ins Ausland.

Quelle: IHK Ulm

Manipulierte Bankverbindung

Ein Unternehmer zahlte nach einem Hackerangriff über 100.000 Euro an eine gefälschte Kontoverbindung. Die echte Rechnung wurde vor dem Versand verändert. Alles war, wie bei den bisherigen Rechnungen des Lieferanten, nur die IBAN war eine andere.

Mahnungen von vertrauten Shops

Angeblich wurde eine Online-Bestellung noch nicht bezahlt. Nun wird mit einem Inkassoverfahren gedroht.

SYSTAG GmbH

SYSTAG GmbH