Checkliste für IT-Hygiene: Diese 6 Punkte schützen dein Unternehmen. Worauf muss ich achten? Und warum IT-Hygiene so wichtig ist.

Was versteht man überhaupt unter IT-Hygiene und worauf muss ich achten?

Cybersicherheit beginnt mit sauberer IT‑Hygiene

26. Juni 2025 Saubere IT‑Hygiene umfasst regelmäßige Updates, starke Passwörter, Geräte‑Inventarisierung, Backups und Zugriffskontrolle. 32 % aller Cyberangriffe 2025 nutzen ungepatchte Schwachstellen. Schwachstellen wie Log4Shell oder MOVEit belegen eindrucksvoll: fehlende Updates gefährden ganze Organisationen.

IT-Hygiene – Was ist das?

Vereinfacht gesagt ist dieses strukturierte Vorgehen eine gemeinsame Vorsichtsmaßnahme von Sicherheitsexperten, Admins und Anwendern eines Unternehmens, um sich vor Angriffen zu schützen. Aber was bedeutet das konkret?

Gerade bei den Ursachen von IT-Sicherheitsvorfällen sieht man, wie wichtig der Faktor Mensch ist – Schulung von Mitarbeitern ist ein wichtiger Faktor der IT-Hygiene.

Kosten und Zunahme von Cybercrime

- eine Datenpanne kostet durchschnitllich 4,88 Mio USD

- Prognose: Cybercrime verursacht bis 2025 Schäden von 10,5 Bio USD weltweit

- Ransomware kostet im Schnitt 5,2 Mio USD pro Vorfall – über 5 000 große Angriffe 2024

IT‑Hygiene als Grundbaustein

- Regelmäßige Updates schließen 32 % der Angriffsvektoren

- Passwortmanager, Passkeys und MFA (Multi-Faktor-Authentifizierung) reduzieren Phishing‑Erfolge deutlich

- Security‑Awareness‑Trainings senken Phishing‑Vorfallhäufigkeit um bis zu 50 %

5 Schritte zur erfolgreichen IT-Hygiene

- Patch‑Management automatisieren: Schließt fast ein Drittel der Angriffswege. –> Alle Software-Patches müssen auf den neuesten Stand sein

- Passwörter + MFA: Einbindung von Passwortmanagern und Passkeys schützt erheblich

- Awareness stärken: Schulungen für Mitarbeitende reduzieren Sicherheitsvorfälle drastisch

- Backup & Zugriffskontrolle: Regelmäßig Backups und klare Richtlinien für Zugriff

- Compliance einhalten: NIS‑2, Cyber‑Essentials und ähnliche Standards schaffen Vertrauen

Gesetzliche Rahmen der IT-Hygiene

NIS‑2 und UK‑Cyber‑Security‑Resilience‑Bill (April 2025) verpflichten zu Reporting, Vorfallsmanagement und reguliertem IT‑Posture‑Monitoring. Die UK‑Cyber‑Essentials‑Zertifizierung senkt Cyber‑Schadensrisiko um bis zu 92 %, ähnliche Werte können mit einer konsequeten Umsetzung der DIN 27001 ereicht werden

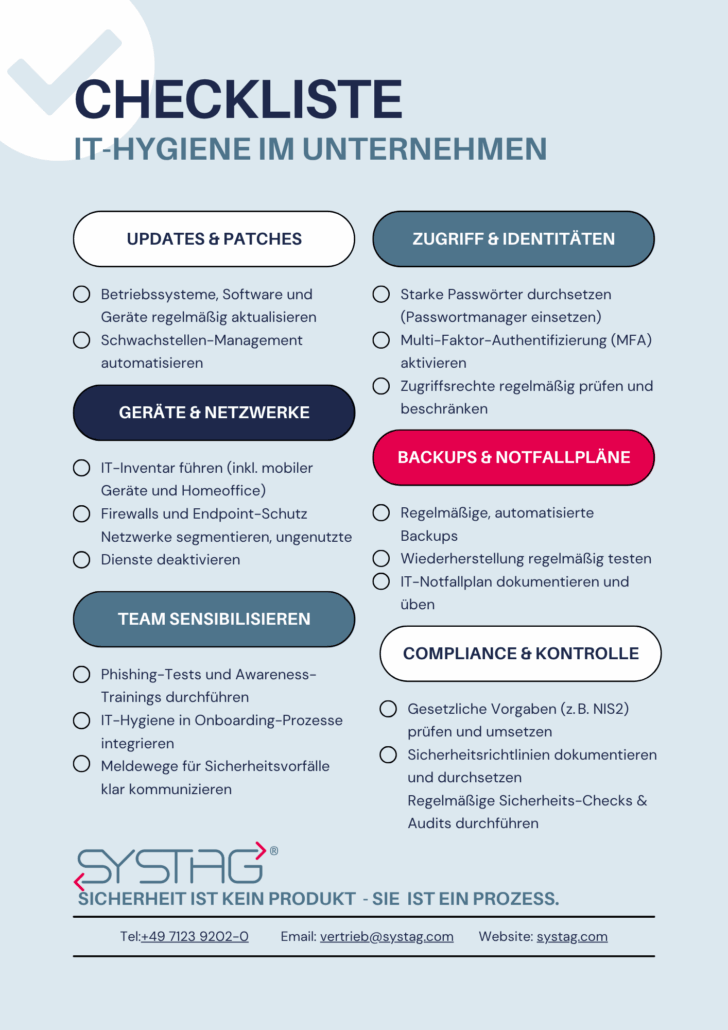

Checkliste für IT-Hygiene

Als Hilfestellung haben wir eine Checkliste für die IT-Hygiene entwickelt, die die grundlegendsten Punkte erfasst.

Auch ein IT-Quick-Check bietet in 5 Minuten einen kostenlosen und unverbindlichen Überblick über die eigene IT-Sicherheit.

Wir haben eine detaillierte Checkliste als erster Ansatz Punkt für IT-Hygiene entwickelt- doch wie setzt man diese Punkte um und wo sind die Herausforderungen?

Interesse an individueller Unterstützung?

Wir liefern maßgeschneiderte Lösungsvorschläge zu IT‑Hygiene, Passwortrichtlinien, Patching‑Strategien oder Mitarbeiterschulungen. Melde dich gern – wir helfen dir unkompliziert weiter.

Franka Theis

Franka Theis

Strategic Account Managerin Cyber Security

E-Mail: Franka.Theis@systag.com

Telefon: +49 7123 / 92 02 – 16