Ein kleiner Teil der Consulting-Leistungen der SYSTAG ist die Produktauswahl. Die Fragestellung „Sicheres mobiles Arbeiten“ geht über diesen Teil unserer Arbeiten für unsere Kunden hinaus, bei einem klassischen UEM Projekt sie aber als nächster Schritt an. Als Methodik empfiehlt sich ein Longlist-/Shortlist-Verfahren, indem man die fünf bis zehn führenden UEM-Systeme erst auf dem Papier nach Lizenz- und Betriebskosten, Referenzen und Feature-Sets bewertet und danach auswählt, welche drei Systeme man genauer untersucht.

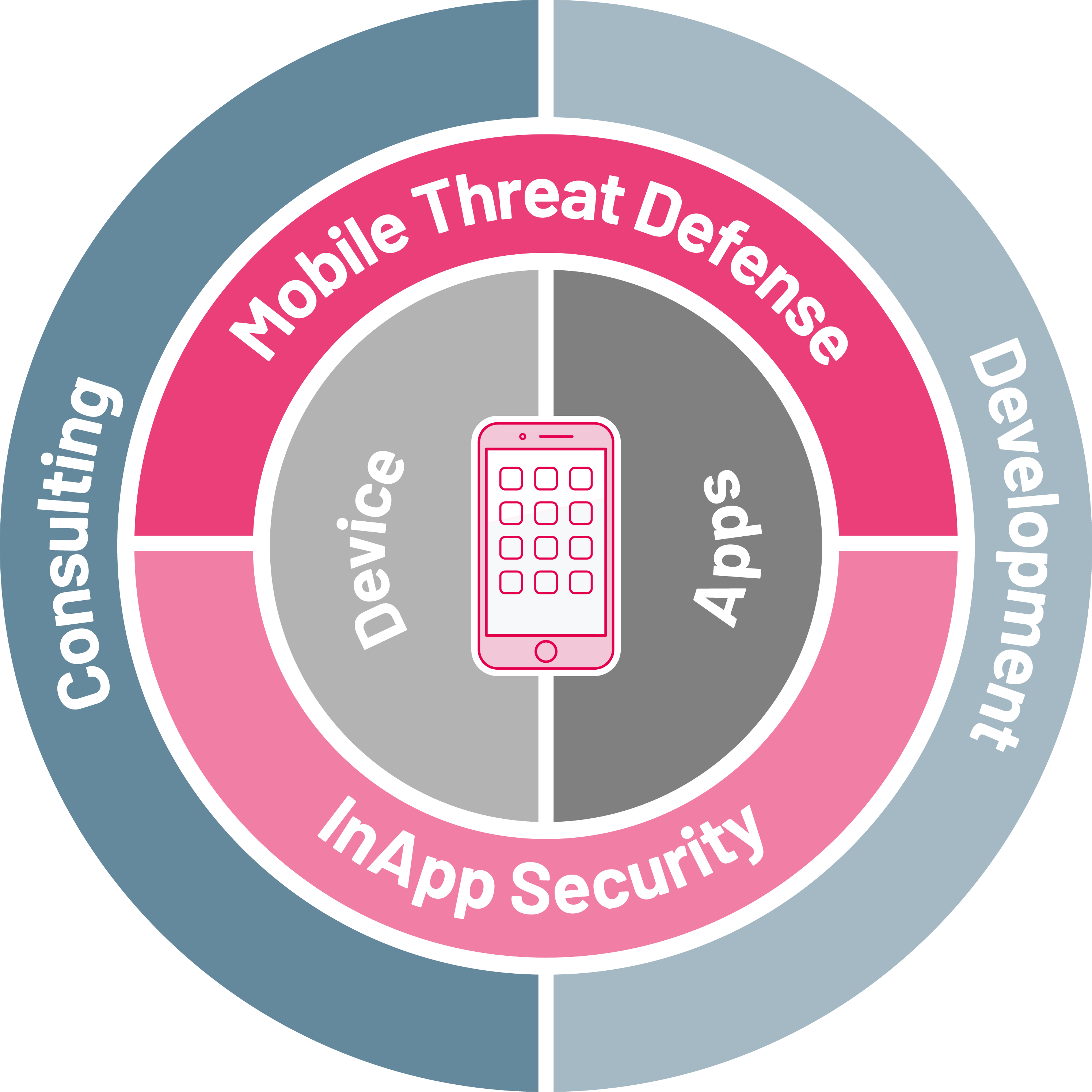

Produkt- und Architekturberatung

Als Quelle für die Longlist greift die SYSTAG auf die aktuellen Berichte der wichtigsten Analysten (Gartner, Forrester etc.) zu. Bei der Vorauswahl ist aber darauf zu achten, dass nicht alle, auch nicht alle führenden UEM-Systeme für alle Anforderungen gleich gut geeignet sind. Einige der Systeme sind für die BYO-Konzepte auf allen Plattformen ausgelegt, andere haben Schwächen oder scheiden dabei ganz aus, weil sie technisch eben nicht ohne MDM Profile auskommen. Dazu gehören auch solche, die im Gartner Quadrant unter den Leadern sind.

Es gibt wiederum UEM Systeme, die gänzlich ohne MDM Profil arbeiten, weil sie grundsätzlich davon ausgehen, dass BYO Konzepte die Zukunft dominieren werden. Andere wiederum sind nicht für alle Endpunkte geeignet und Dritte haben sich auf Geräte, die in der Fertigung und Logistik eingesetzt werden oder darauf, den perfekten Kiosk-Modus zur Verfügung zu stellen.

Produkt- und Architekturberatung

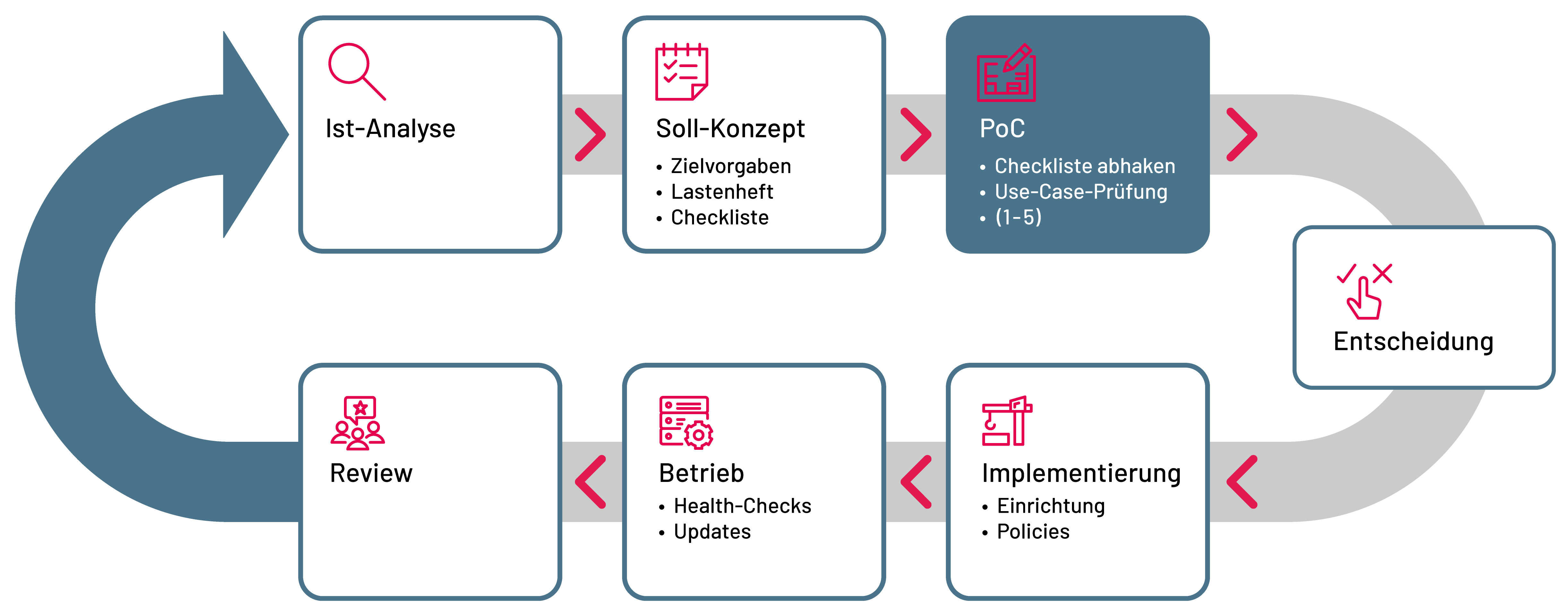

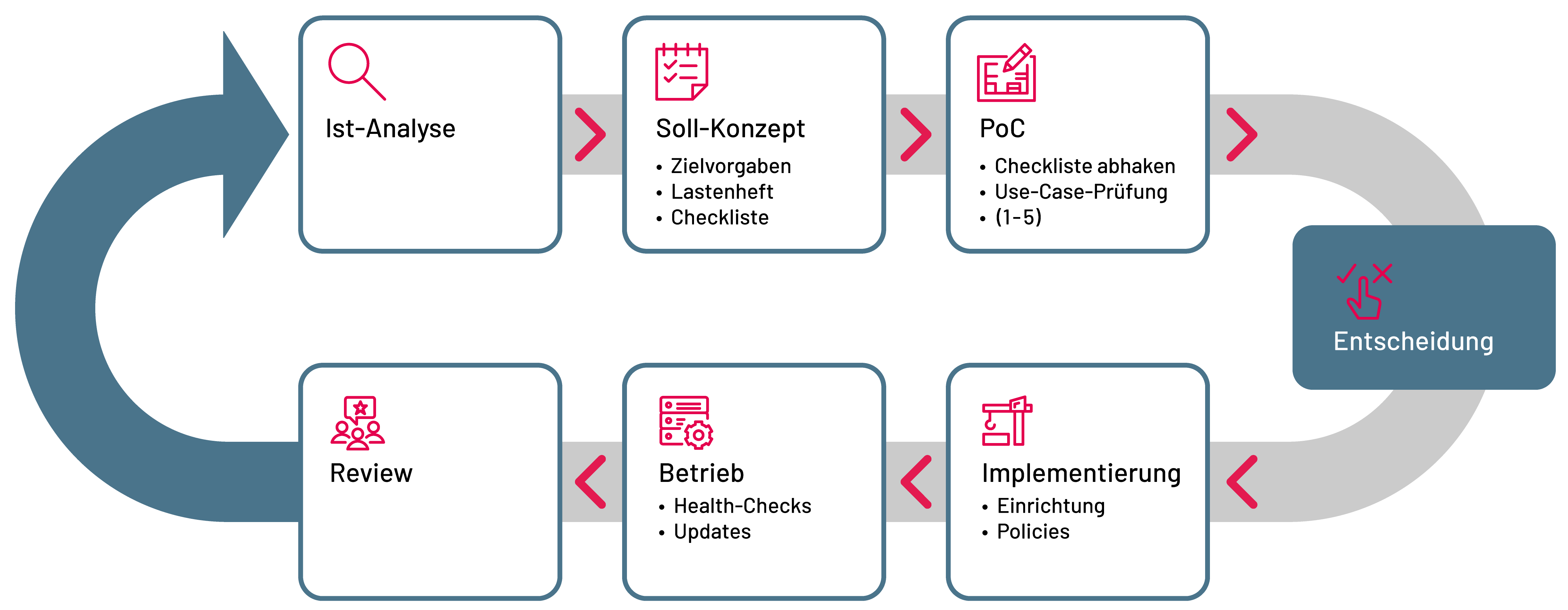

Im Proof of Concept (POC) werden die drei bis fünf UEMs der Shortlist gegen die definierten Use Cases getestet und die als Teil des Lastenhefts beim Soll-Konzept der Systemanalyse entwickelte Checkliste getestet. Die daraus entstehende tabellarische Übersicht, die alle wichtigen Kenn- und Kerngrößen enthält, dient schließlich als Grundlage für die Entscheidung:

- Review des PoC

- Auswertung der Checklisten gem. Vorgabe aus dem Soll-Konzept

- Bewertung der Use-Cases

- Entscheidungsvorlage

Die Spezialisten der SYSTAG weisen immer wieder darauf hin, dass man die Entscheidung bei sicheren mobilen Umgebungen sich nicht auf die Technikebene verengen darf. Am Ende ist die Technik nur ein Mittel, um ein Ziel zu erreichen, das z.B. heißen könnte, in den kommenden drei Jahren den Außendienstarbeitsplatz zu digitalisieren und alle diesbezüglichen Workflows mit einer mobilen Komponente zu versehen.

Zugleich ist festzustellen, dass die Mitarbeiter immer anspruchsvoller werden und beispielsweise erwarten, mit einer ganz bestimmten Arbeitsumgebung ihren Aufgaben nachkommen zu wollen. Organisationen werden sich also damit auseinandersetzen müssen, dass im Zuge der Fachkräfteverknappung wegen des Generationenproblems und der Veränderung der Arbeits- und Produktionswelten ganz neue Herausforderungen stehen, zu denen u.a. auch BYOI gehört, also die Vorgabe einer eigenen IT-Umgebung, die der Mitarbeiter mitbringt und deren Einbindung er bzw. sie selbstverständlich erwartet.

Arbeitsstile und – formen wie das neue Coworking führen zu ganz anderen Herausforderungen. Diese Umfelder in eine sichere Arbeitsumgebung einzubinden, stellt gänzlich neue Hürden auf, die aber überwunden werden müssen und mit den Experten der SYSTAG auch überwindbar sind. Klar ist, dass von diesen Strukturen Anforderungen ausgehen, die man nicht einfach mit der tradierten Intranet Sicht behandeln kann.

Mit dieser Entwicklung einhergeht Ausfächerung der Organisationen. Durch Outsourcing und Fokussierung auf das Kerngeschäft beginnen Workflows, die „alten“ Unternehmens- und Organisationsgrenzen zu schleifen bzw. zu überschreiten. Das bedeutet, dass beispielsweise die Abwicklung eines Serviceauftrags auf Endgeräten unterstützt werden muss, die nicht mehr durch die eigene IT gemanagt werden können, weil sie sich im Rechts- und Zuständigkeits-Umfeld eines anderen Unternehmens befinden. Dennoch muss der Workflow digitalisiert werden und mobil unterlegt sein.

Die Frage, die sich stellt, ist: Wie sorgen wir dafür, dass dieser Workflow in allen seinen Schritten sicher abgearbeitet wird, dass die Daten von Kunden und anderen Stakeholdern geschützt und keine nicht autorisierten und authentifizierten Benutzer auf das Intranet des Kunden Zugriff haben, wenn ich den Endpunkt gar nicht selbst kontrolliere?

![]() Hier kommt die Beratungs- und Unterstützungsleistung der SYSTAG ins Spiel. Wir helfen unseren Kunden, auch diese sportliche Aufgabe zu bewältigen.

Hier kommt die Beratungs- und Unterstützungsleistung der SYSTAG ins Spiel. Wir helfen unseren Kunden, auch diese sportliche Aufgabe zu bewältigen.