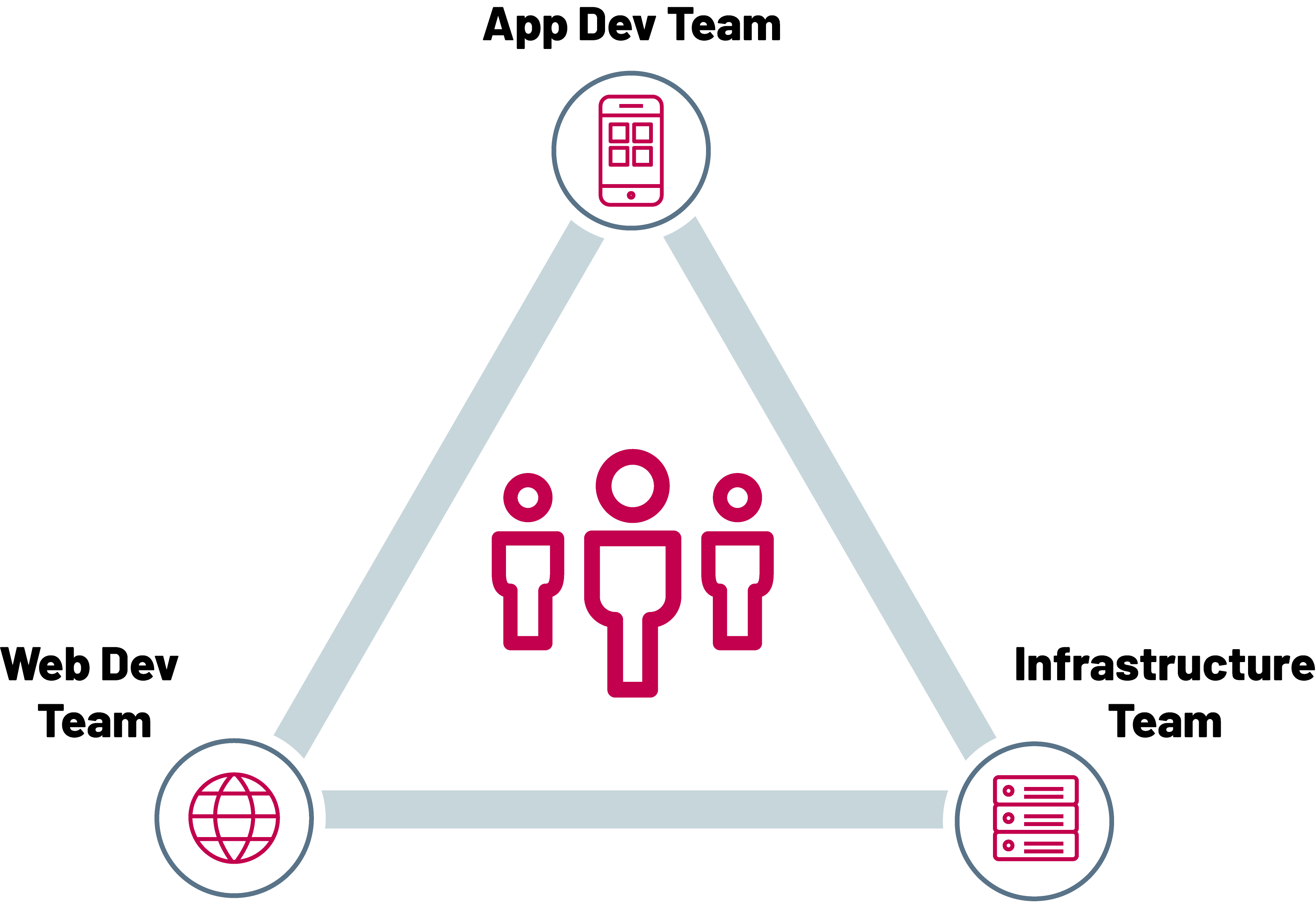

Unsere drei Teams

Die SYSTAG hat mit ihren drei Teams alle notwendigen Experten für den Weg in die digitale Zukunft an Bord.

Darüber hinaus haben wir für unsere Kunden in vielen Recherchen Software-Lösungen untersucht und getestet. Die aus unserer Sicht am besten geeigneten haben wir in den Vertrieb genommen und unsere Spezialisten ausbilden und zertifizieren lassen. Dabei haben wir in der Regel auf eine Zwei-Lieferanten-Strategie gesetzt. Durch die Ausbildung können wir die Produkte implementieren und supporten.

Die drei Teams der SYSTAG GmbH

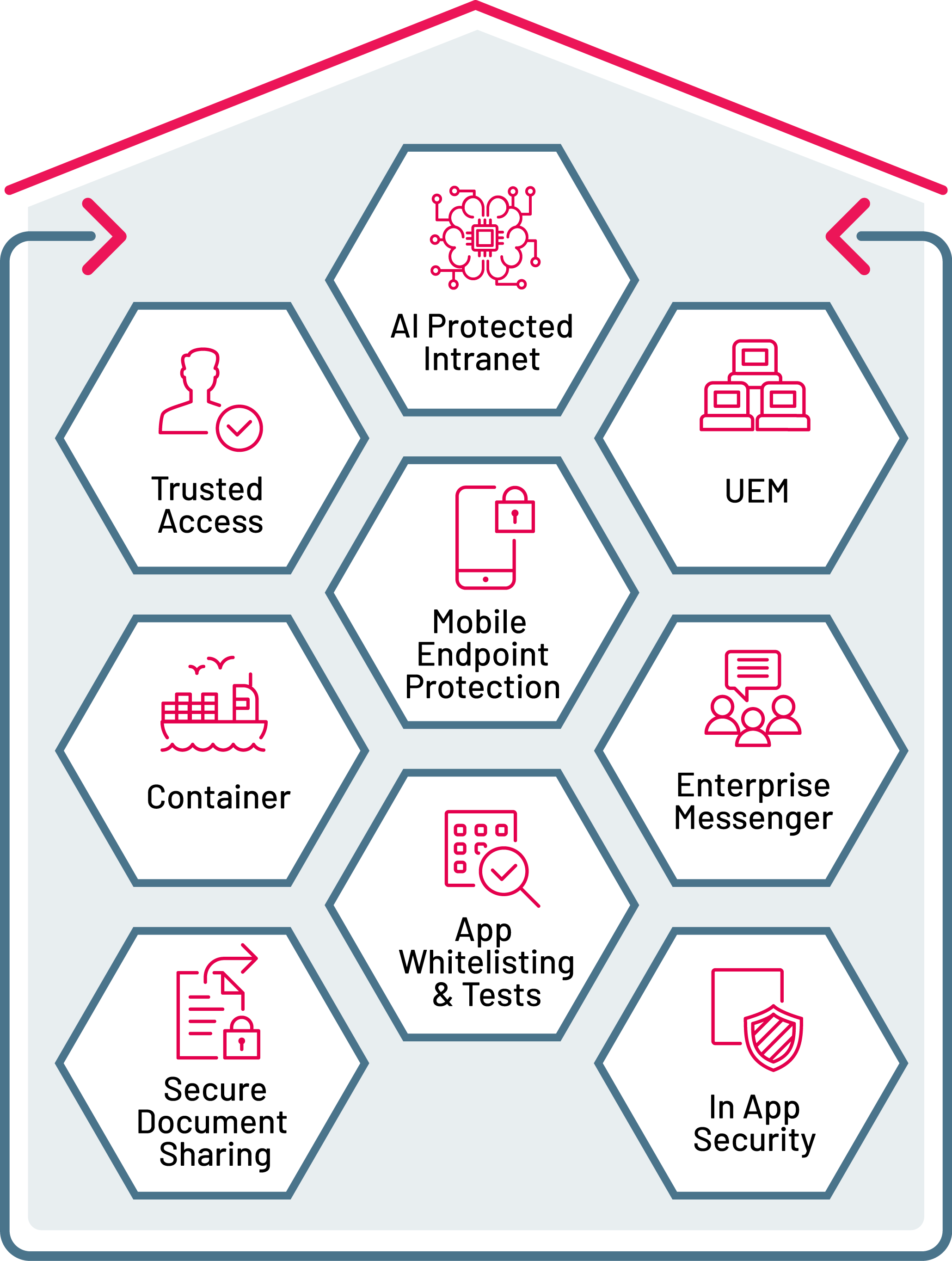

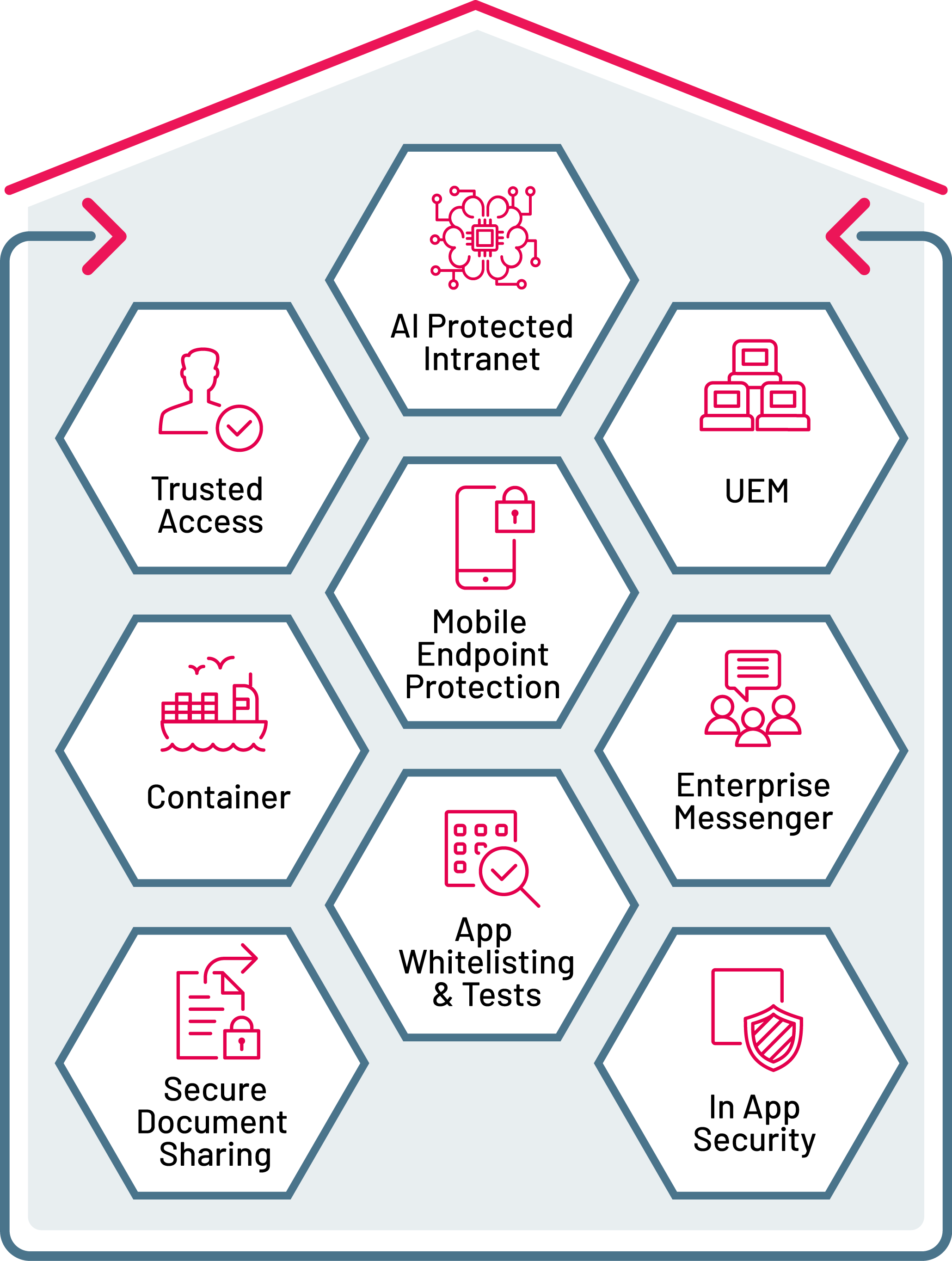

Die Komplexität der Sicherheitsanforderungen mobilen Arbeitens ist in der Grafik erkennbar, die wir für unsere Kunden entwickelt haben. Es geht schon lange nicht mehr um das reine Verwalten von mobilen Endgeräten und nicht erst die DSGVO hat bewirkt, dass nach und nach erkannt wird, wie wichtig und unternehmenskritisch diese Fragestellung ist. Gesichert werden müssen die Zugriffe auf Intranet und Cloud-Ressourcen, das fängt beim Zugriffsschutz (Zero Trust) an, geht über Container, Enterprise Messenger, Secure Document Sharing (EFSS), Mobile Endpoint Protection, App Whitelisting & Test und In-App Security.

Die Zahl der Angriffsvektoren und Angriffswege verlangt darüber hinaus einen KI-Ansatz, ohne diesen wären die Schutzmechanismen immer einen Schritt zu spät. Auch IoT Geräte und Smart-Home-Installationen, jedes Gerät, das eine Verbindung an das Netz hat, ist ein Schwachpunkt und muss geschützt werden.

IT-Leistungen der SYSTAG GmbH

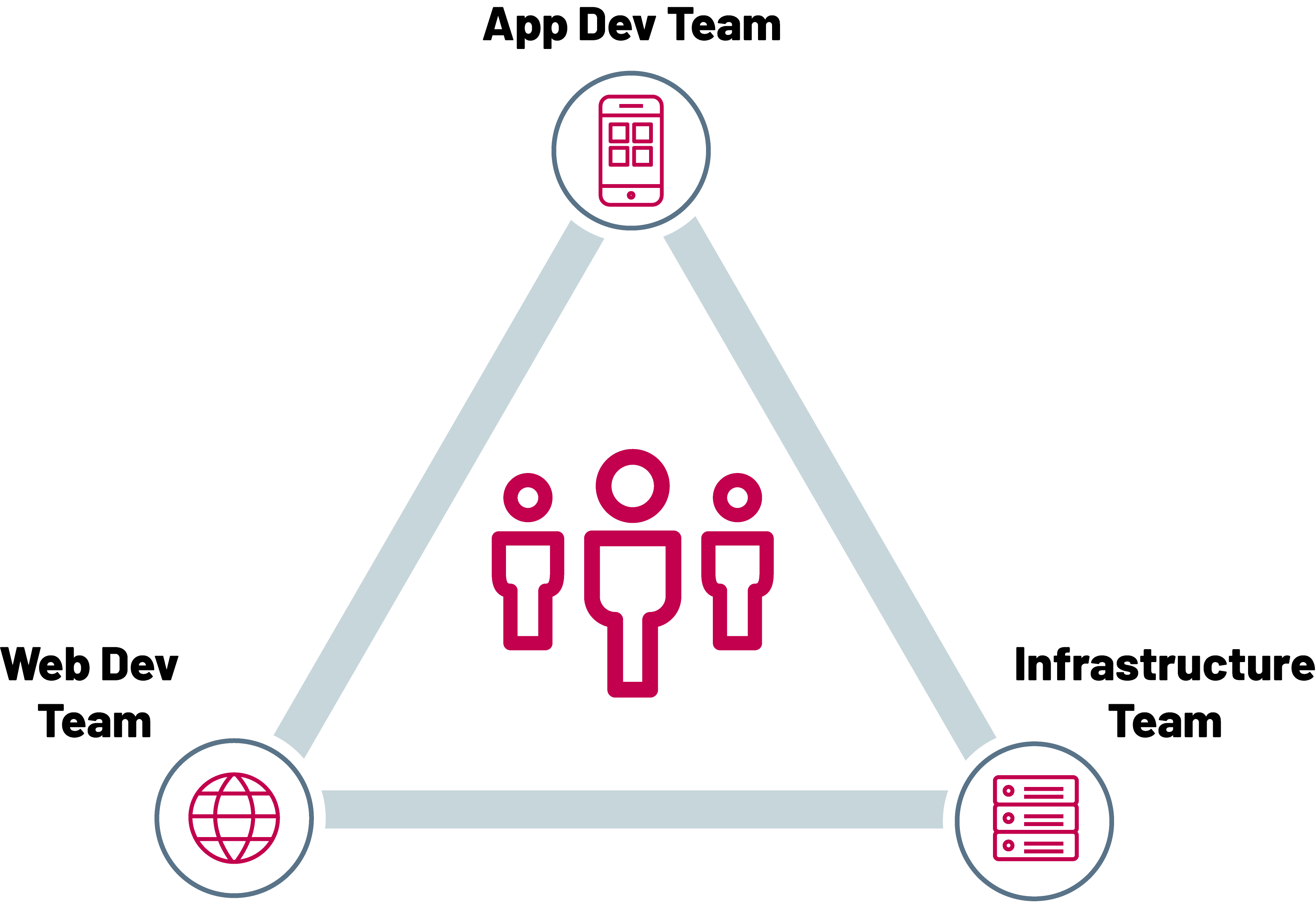

Unsere Kunden können dabei auch auf unsere Beratungskompetenz zählen. In unsere Consulting-Projekte fließt nicht nur das technische Wissen unserer Experten und Spezialisten ein. Das Expertenwissen wird durch langjährige Praxiserfahrung veredelt und, wenn nötig, wird interdisziplinärer Rat eingeholt, das heißt, auf Kollegenwissen zugegriffen. Die kurzen Wege und die dauernde Zusammenarbeit schaffen ein ideales Klima und besten Nährboden, um Sie, unsere Kunden, bestmöglich zu bedienen.

Durch diese USP (Unique Sales Proposition) ist es uns beispielsweise gelungen, bei einem unserer Kunden aus dem Bereich Entwicklung von Enterprise Apps ein Problem mit dem Hersteller-SDK zu lösen und zugleich mit unserem Technikteam die entsprechenden Policy-Einträge im UEM richtig zu setzen. Mehr zu unseren spannenden Use Cases finden Sie hier (Link einfügen). Es ist im Zweifel wichtig, über den Tellerrand zu blicken und das auch zu können: Dazu bedarf es aber der Spezialisten aus allen wichtigen Disziplinen.

Die Sicherheit der Daten erhält im Zeitalter der Digitalisierung und der Mobilisierung der Workflows eine völlig neue Bedeutung. Unser Mantra „Security by Design“ ist deshalb Anspruch und unverhandelbarer Auftrag zugleich. Wir haben es bereits in der Architektur unseres Produktes SYSTAGfiles umgesetzt, verfügen also auch hier über die notwendige Erfahrung. Es wird eine Version der SYSTAGfiles App geben, die das Emblem „Shielded by Promon“, einem unserer Partner, trägt und damit ein Beispiel für In-App-Security ist also das, was man als wehrhafte App bezeichnen könnte.

Zugleich sind wir dabei, uns für unsere Kunden für den Cloud-Einsatz vorzubereiten. Die ersten UEM-Kunden werden von uns bereits in ihrer UEM-Cloud-Umgebung unterstützt. Auch bei der Anwendungsentwicklung sammeln wir gerade Cloud-Erfahrungen und engagieren uns in KI– und IoT-Netzwerken. Künstliche Intelligenz und Deep Learning setzen wir bereits bei Entwicklungsprojekten um. In den Use Cases werden wir darüber berichten.

Das Thema IoT haben wir zum Anlass genommen, zusammen mit Schülern Raspberry Pi bzw. Arduino Projekte zu realisieren, wobei die Steuerung über ein Mobilgerät erfolgt. Die Projekte können über unseren YouTube Kanal angeschaut werden. Sie werden zugleich auf unserem Blog und in den Social Media gefeaturet. Es macht unseren beiden Entwicklungsteams große Freude, zusammen mit dem Nachwuchs interessante Fragestellungen umzusetzen, deren Komplexität durchaus Hochachtung auslöst.