Haben wir einen Schläfer im Firmennetzwerk? Wie erkenne ich diese und andere Cyber-Risiken frühzeitig. Was hat das mit KI zu tun?

Und wie wirken sich diese unerkannten Cyber-Risiken auf die Firmenbewertung und Co. aus?

Versteckte Cyber-Risken erkennen!

Wie identifiziert man Cyber-Risiken und welche Gefahren drohen

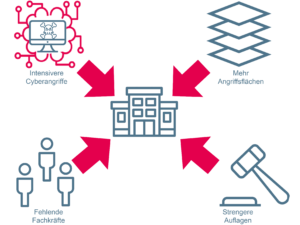

Die Bedrohungslage im Cyber Raum hat sich in den vergangen Monaten nochmals massiv verschäft. Doch wie erkennten man möglichen Bedrohungen frühzeitig und was kann man als Unternehmen tun. Die Experten sind rar und oft weiß man nicht, wo man überhaupt anfangen soll.

Im Schnitt sind Cyberkriminelle derzeit 66 Tage im Unternehmensnetzwerk, bis der Angriff erkannt wird – die Zahlen sind rückläufig – dennoch ist jeder Tag ein Tag zuviel. Bei 8% der Betroffenen – waren es sogar mehr als 3 jahre in denen das Firmennetzwerk kompromiitiert war.

Zweifellos sollte man als Unternehmer, in der Unternehmensleitung aber auch als Investor in Unternehmen möglichst alle Risiken kennen. Dazu gehören auch die potentiellen, noch nicht eingetretenen.

Doch was kann man gegen diese unbekannten Risiken unternehmen?

Mit KI: Versteckte Cyber Risiken erkennen, Unternehmenswerte und Marke schützen

Cyber Risiken sollte man kennen

Gerade beim Ermitteln eines Unternehmenswerts besteht die Crux, wenig darüber zu wissen, was Risiken und Bedrohungslage anbetrifft. Und gerade diese werden zunehmend Teil der klassichen Unternehmensbewertung.

Um den Unternehmenswert zu ermitteln, verwendet man die verfügbaren Daten aus Buchhaltung, Auftragsverwaltung und Entwicklung (Patente, Marken o.ä.). Bei einer Due Diligence reichert man diese durch Marktdaten an, befragt Experten und Analysten nach ihren Einschätzungen, Performance und Zukunftsträchtigkeit . Der Rest bleibt im Verborgenen und unterliegt der Einschätzung und auch dem Bauchgefühl.

Die Gefahr einer Fehleinschätzung ist latent. Gerade heute – die schnellen Technologieumschläge, Cyberkrieg, Plagiate, Knowhow-Diebstahl etc. – ist die Gefahr von verborgenen Risiken extrem hoch. Die klassiche Unternehmensbewertung reicht nicht mehr aus. Das Vertrauen in die Führungskräfte und die Mitarbeiter ist wichtig, aber ein weicher Faktor. Fakten sind allemal eindeutiger als Treu und Glauben.

Vor wenigen Tagen wurde der erste Cyber-Katastrophenfall in Deutschland ausgerufen, die Verwaltung eines kompletten Landkreises ist nach einem Hackerangriff für mindestens 2 Wochen komplett lahmgelegt. Keine KfZ-Zulassung, Hartz4-Zahlungen etc. können in diesem Zeitraum durchgeführt werden. Es trifft nicht nur Behörden – Anfang Juli musste eine Supermarktkette alle 800 Filialen wegen es Cyberangriffs schließen, die meisten Geschäfte waren auch 3 Tage später immer noch geschlossen – trotz des Einsatzes von ungefähr 100 Spezialisten – ein Schaden in Millionenhöhe entstand.

Kann und will ich mir das als Unternehmen leisten?

Bedrohungslandschaft ermitteln – wie groß ist das Dunkelfeld?

„In der Kriminologie bezeichnet das Dunkelfeld die Differenz zwischen den amtlich registrierten Straftaten – dem Hellfeld – und der vermutlich begangenen Kriminalität.“

Sicherlich kann man das Dunkelfeld um ein Unternehmen etwa durch den Einsatz von Privatermittlern aufhellen. Die Kosten und der Zeitaufwand sind erheblich und ob man das Dunkelfeld wirklich gesamt erhellt ist unwahrscheinlich.

Inzwischen gibt es Tools, die genau das tun: Dunkelfelder aufhellen und eben diese Risiken und Gefahren aufdecken. Diese Lösungen scannen das Darknet, aber auch öffentlich zugängliche Foren (Für Hacker etc.) und fördern meist Überraschendes zu Tage.

Dazu gehören Zugriffsdaten auf Ihre IT-Umgebungen, die in Darknet-Foren gehandelt werden; Plagiate von Produkten, die angeboten und verkauft werden; der Missbrauch von Markenrechten; Zugangsdaten für Bankkonten und Kreditkarten von Unternehmen und ihren Führungskräften; Zugriffsdaten auf Smartphones und Tablets von Managern; Cloudzugänge zu Postfächern und Social Media-Konten.

Wissen Sie welche Informationen über Ihr Unternehmen und Ihre Führungskräfte im Darknet erhältlich ist?

Es ist erschreckend, was, was alles über Unternehmen und deren Führungskräfte bereits bekannt ist – ohne Durchleuchtung der Privatsphäre oder ähnliche Maßnahmen.

Die Kompromittierung, die entdeckt wird, besteht bereits.

Aufdecken der Cyberangriffshistorie und verdeckter Schläfer im Intranet

Ergänzt wird die Umfeldbetrachtung durch eine Aufnahme der tatsächlichen IT-Sicherheitslage unter Berücksichtigung der Vergangenheit. Diese lässt mit Sicherheit dem einen oder anderen den kalten Schauer den Rücken hinunterlaufen, wenn er nach dem Scan der IT-Systeme das Ergebnis der eigenen Umgebung präsentiert bekommt.

Auf einmal herscht Transparenz darüber, ob, wann und wie bisher unentdeckte Angreifer sich im eigenen Intranet getummelt haben. Vielleicht erkennt man sogar, welche Daten wann, wohin abgeflossen sind; entdeckt, welche Schläfer sich unerkannt und unbefugt ins das Unternehmensnetz eingeschlichen haben und darauf warten, um reaktiviert zu werden und Schaden anzurichten.

Man sollte sich dessen bewusst sein, dass wir alle das Cyberrisiko schon seit Jahren erheblich unterschätzen. Die Zahl befallener IT-Umgebungen ist wesentlich größer, als man vorstellen kann. Viele unterliegen immer noch dem Irrtum, dass bloß, weil bisher nichts bemerkt worden ist, es keinen Schaden gibt und auch keine Gefahr besteht. In der Realität weiß man es schlichtweg nicht.

Genau diese aufgedeckten Unbekannten können den Unternehmenswert stark beeinträchtigen können. Wenn etwa wichtiges Wissen (z.B. Patentdaten) abgeflossen ist, wurde die IP (= Intellectual Property) des Unternehmens stark beeinträchtigt. Das senkt den Wert und erhöht gleichzeitig das Risiko, von Wettbewerbern technisch ein- oder sogar überholt zu werden.

Gefahrenabwehr und Risikomanagement ganzheitlich betrachten

Natürlich ist und bleibt es wichtig Unternehmen und Organisationen mit KI-basierten Cyberabwehrsystem zu schützen. Vorsorge heute ist die Schadensabwehr von morgen. Ebenso wichtig ist es, Umfeld und Vergangenheit in den Blick zu nehmen.

Etwa im Rahmen eines Workshops zeigen wir Ihnen auf, wie Sie Ihren Unternehmenswert mit Cyber Security Maßnahmen absichern und steigern.

Von einzelnen Services (z.B. Training der Mitarbeiter) bis hin zum Rundum-sorglos-Paket gibt es etliche Varianten, wie Sie die Cyber Risiken für Ihr Unternhemen begrenzen können.

Versteckte Cyber-Risiken erkennen,

Unternehmen mit KI schützen

Zusammen mit einem erfahrenen Cybersicherheitsspezialisten mit Geheimdiensterfahrung zeigen, wie man Markenschutz, Dunkelfeldanalyse im Cyberraum und Cyberangriffsforensik professionell umsetzt. Unser Referent, Herr Jörg Schauff von CrowdStrike, spricht über die Praxis, die Bedrohungen und wie man sie abwehrt, das Unternehmen schützt und seine Firmengeheimnisse sichert.