Damit auf dem Smartphone nicht länger gephisht, infiziert, geroutet und abgesaugt wird.

Derzeit nutzen Angreifer die derzeitige Pandemie aus um Cyberattacken zu starten. Diese Angriffe erfolgen oftmals über Phishing Emails, URLs und andere Methoden um sensible Daten abzugreifen. Um dieses zu verhindern benötigen Sie für Ihre Smartphones und Tablets eine Mobile Threat Defense Lösung. Doch welche Mobile Threat Defense Lösung ist wann und wie am Sinnvollsten.

Die führenden Mobile Threat Defense Systeme im Vergleich

Die Bedrohung durch Cyberattacken wird leider immer noch unterschätzt. Allein im März stieg die Zahl der Angriffe wegen Covid19 um 30% (Quelle). Die BBC meldete im April 2020, dass Google z.B. jeden Tag 18 Mio. Corona Scam Mails blockiert: Man sieht, das ist kein Spaß mehr. Das ist bitterer Ernst.

Die Angriffe nehmen in der Anzahl, der Vielfältigkeit, im Einfallsreichtum und in der Professionalität weiter zu. Es geht längst nicht mehr nur darum an das Geld der Nutzer, Firmen, Organisationen und Institutionen zu kommen. Vielmehr geht es um Wirtschaftsspionage und das Verschaffen von Wettbewerbsvorteilen. Zum Teil sind diese Angriffe staatlich initiiert und verursachen regelrechte Cyberkriegsschlachten z.B. zu der Zeit der Ransomeware, wo der RaaS Nachfolger Zepplin ausschließlich Firmen in Europa und Nordarmerika attackierte und Firmen aus Russland, Weißrussland, der Ukraine und Kasachstan nicht davon betroffen waren.

Viele Benutzer glauben immer noch mobile Endgeräte seien nicht im Fokus oder sind von Haus aus sicher genug. Man sollte sich nicht blenden lassen. Der aktuelle iOS Exploit zeigt, dass Angriffe inzwischen dezidiert auf Betriebssystemlücken ausgelegt sind, von denen durchaus nicht alle bekannt bzw. bisher noch nicht genutzt worden sind. Er zeigt, dass sowohl iOS als auch MacOS nicht gegen Angriffe dieses Art gefeit sind.

Was ist ein Zero Day Exploit? –Eine Programmlücke, die sofortiges Handeln erfordert.

Allgemein bieten alle Smartphones und Tablets weitere gefährliche Angriffsvektoren über die auf das Gerät, die installierten Apps und auch die angebundenen Benutzerkonten und Daten zugegriffen werden können. Der Angreifer kann sich über das mobile Endgerät den Zugang auf das Intranet des Unternehmens verschaffen. Solche Attacken erfolgen oftmals via Phishing, Malware und oder Netzwerkattacken. Es wurde bereits nachgewiesen, dass besonders Smartphone Nutzer anfälliger auf Phishing Emails reagieren als PC Nutzer.

Die gute Nachricht ist: Man kann sich schützen!

Das SYSTAG Konzept für Sichere Mobile Umgebungen

Wir haben uns bereits intensiv damit beschäftigt, wie Sie Ihre mobile Umgebungen und Endgeräte schützen können – weitere Details finden Sie hier.

Sichere mobile Umgebungen mit der Expertise der SYSTAG GmbH

Viele Geschäftskunden sind immer noch der Auffassung, die Angelegenheit sei mit einem professionellen MDM/EMM/UEM System erledigt. Die Sicherheit der nativen Containerisierung über die entsprechenden Funktionalitäten des mobilen Betriebssystems auf den Endgeräten reiche aus. Manche haben auch einen separaten Softwarecontainer, wie ihn fast alle führenden UEM Systeme heute anbieten.

Doch die jüngste Erfahrung zeigt, dass das nicht ausreicht. Vielmehr wiegt man sich in einer Sicherheit, die inzwischen nicht mehr voll gewährleistet ist.

Da es in unserer Verantwortung als Berater liegt, dass wir unsere Kunden auf Risiken hinweisen, raten wir zu einer Mobile Threat Defense Lösung, die Ihr Gerät stets „im Auge“ behält.

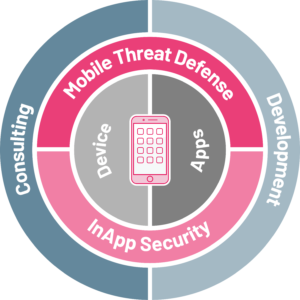

Mobile Threat Defense (MTD) ist sozusagen der große Bruder von InApp Security und App Whitelisting & Test.

MTD dient dazu, dass Ihr Gerät auf Anomalien und Verhaltensmustern geprüft wird. Damit können schädliche Apps, Phishing Emails und Links sowie verschiedene Netzwerkattacken (z.B. Man in the middle oder SLL Routing) erkannt und verhindert werden.

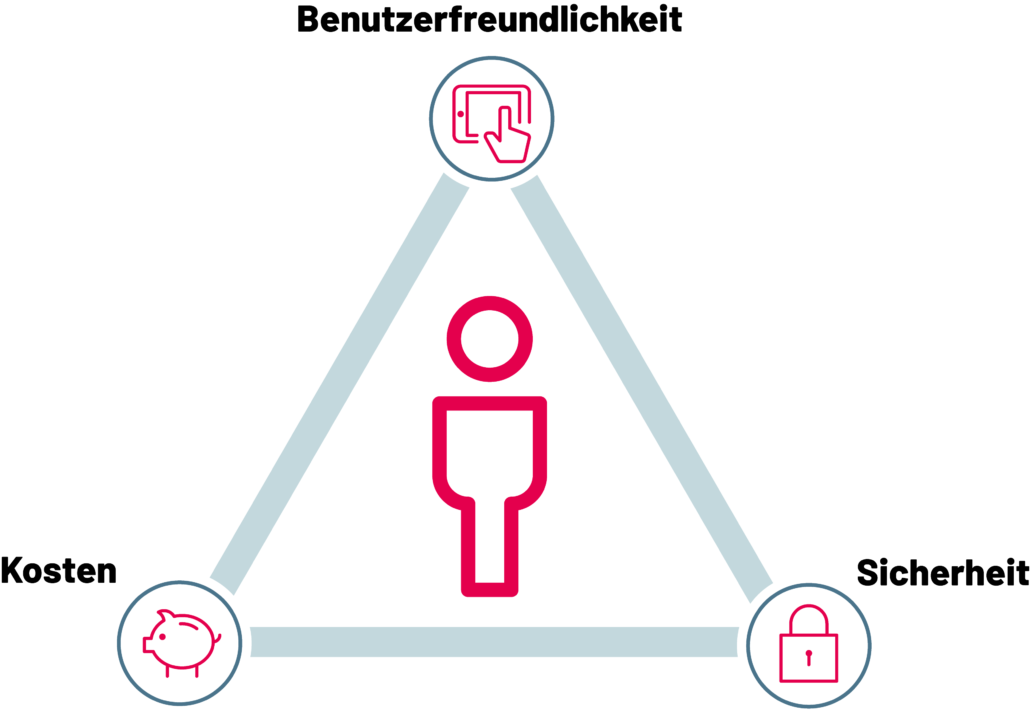

Die Grafik setzt die Anforderungen an eine moderne Endgerätesicherheit in einen nachvollziehbaren Bezug.

Viele Anbieter haben sich Mobile Threat Defense bereits auf die Flagge geschrieben und bieten Lösungen dazu an. Aus dieser Masse an Produkten ist es schwierig das richtige und passende MTD zu finden.

Wir haben die vier führenden Anbieter von MTD-Lösungen genauer angeschaut. Im Folgenden beschreiben wir die Vorgehensweise und stellen das Ergebnis vor. Unser Ansatz ist „Aus der Praxis für die Praxis“ wir glauben, dass das eine bessere Entscheidungsgrundlage liefern kann. Warum? Wir nehmen immer Bezug auf die umgebenden Systeme und auf die Nutzer der Lösung – den Enduser und den Administrator der EMM/UEM Umgebung.

Die führenden Mobile Threat Defense Systeme im Vergleich

Wir stellen unsere Ergebnisse unverbindlich vor und bieten eine SneakPeak in die Systeme.

06. Mai 2020 um 10 Uhr – jetzt anmelden

13. Mai 2020 um 14 Uhr – jetzt anmelden

Das Bewertungsraster

Folgende Eigenschaften haben die Mobile Security Experts der SYSTAG untersucht und bewertet:

- App-Schutz

- Geräteschutz

- Netzwerk

- Unterstützte MDM

- Endgeräte

- Administration (Web)

- Usability

- Performance

- Offline-Nutzung

- InApp Security (Zusatz)

Unsere Bewertungsskala

- Hervorragende Erfüllung / bestens geeignet

- zufriedenstellende Erfüllung / gut geeignet

- ungenügende Erfüllung / eingeschränkt geeignet

Details zum Untersuchungsgegenstand und die genaue Untersuchungsmethodik und Ergebnisse werden in unserem Whitepaper beschrieben.

Die führenden Mobile Threat Defense Systeme im Vergleich

Whitepaper jetzt unverbindlich anfordern

Weitere interessante Themen:

- InApp-Security

Wir werden diese Fragestellung in Kürze nochmals vertiefen, weil wir es für eine wichtige Aufgabe halten, dass man mit seinen Enterprise und B2B Apps keine Zugriffsrisiken erschafft, die Cyberangreifern das Leben unnötigerweise erleichtern. - Bericht zur Gefahr von Geschäftskunden

- Allianz Risk Report

IHK Neckar-Alb

IHK Neckar-Alb