Während der Pandemie stiegen die Cyberattacken laut FBI um 400%. Unzählige Threat Reports wurden in den letzten Wochen veröffentlicht – doch welche taugen etwas? Wir haben die wichtigsten Reports und Fakten kurz für Sie zusammengefasst.

Highlights der wichtigsten

Cyber Threat Reports 2021

Threat Reports 2021

Warum Cybersicherheitsspezialisten schlecht schlafen

17. März 2021 Das FBI für die USA einen Anstieg der Anzahl der Cyberangriffe in der ersten Phase der Pandemiezeit um satte 400% Prozent festgestellt. Es besteht Handlungsbedarf. Wir haben die beiden wichtigsten Threat Reports und ihre Ergebnisse kurz zusammengefasst.

Zum einen der CrowdStrike Mobile Threat Report 2021 – CrowdStrike ist im Magic Quadrant für Endpoint Protection Platforms einer der Leader. Crowdstrike hat einige der Angriffe zuerst identifiziert und anschließend publik gemacht.

Zum anderen der BlackBerry Threat Report 2021 von unserem langjährigen Partner (seit 2004). Gartner empfiehlt das UEM-Angebot von BlackBerry für Unternehmen, die sich für hochsichere Mobility, Collaboration, IoT und modernes Management für Windows 10 und macOS interessieren.

Diese beiden Threat Reports mit der jeweiligen Expertise und der unterschiedlichen Schwerpunktsetzung bieten zusammen genommen den besten Überblick über die aktuelle Lage und ergänzen sich gegenseitig.

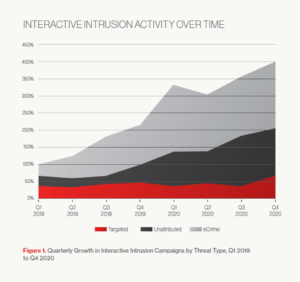

Der Global Threat Report 2021 Crowdstrike. Link, belegt die obige Zahl von Dattos Report, auch hier sehen wir 400% Wachstum.

Dieser Bericht hebt zusätzlich hervor, dass die entdeckten Attacken staatlicher Akteure im Wesentlichen gleichgeblieben sind – in der Grafik wird das unter „targeted“ zusammengefasst. Stark angestiegen sind die Angriffe aus dem eCrime–Segment, also Cyberkriminalität. Die zunehmende Industrialisierung und Professionalisierung der Cyberverbrecher zeigt sich in diesem Bereich. Unattributed fast alle anderen Angriffe zusammen, auch diese Angriffe haben stark zugenommen.

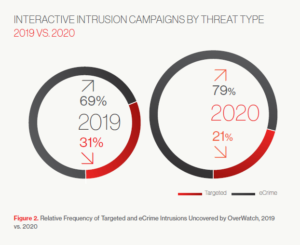

Wenn man die Angriffssegmente, eCrime und Targeted miteinander vergleicht – sieht man, dass sich die Verhältnisse verschieben.

Diese Daten ermittelt CrowdStrike mit seinem MDR (Managed Detection & Response) Service Falcon X Overwatch in seiner Threat Cloud ermittelt.

„Falcon OverWatchTM ist eine Engine zur Erkennung von Bedrohungen, die als Erweiterung Ihres Teams tätig ist und unermüdlich nach komplexen versteckten Bedrohungen sucht.“

Auch die Kosten der Betroffenen einer erfolgreichen Ransomware-Attacke entwickeln sich rasant.

Cyber Threats – die Kosten für Betroffene

Durchschnittliches Lösegeld im Jahr

2018 4.300 $

2019 5.900 $

2020 5.600 $

Durchschnittlichen Kosten durch Ausfallzeiten

2018 46.800 $

2019 141.000 $

2020 274.200 $

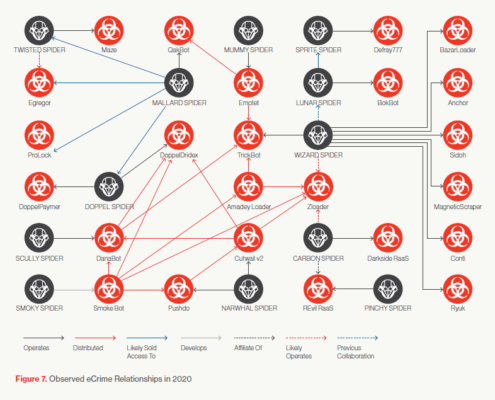

Gleichzeitig rüsten die Cyberkriminellen technologisch auf und gehen zunehmend arbeitsteilig vor – sie bilden „Kartelle“ oder Geleitzüge um ihre Attacken durchzuführen.

Wie stark diese Interaktion und Vernetzung bereits vorangeschritten ist, zeigt die Interaktions- und Geschäftsbeziehungsmatrix in der auch die Technologien und Softwaremodule aufgeführt sind.

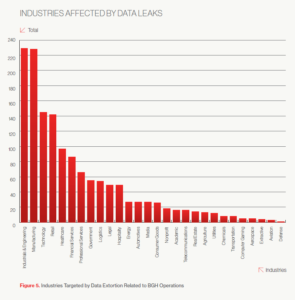

Es herrscht immer noch der falsche Glaube, es gäbe irgendeine Branche oder irgendein Unternehmen, die nicht im Fokus sind.

„Im Oktober 2020 wurde ein finnisches Psychotherapiezentrum angegriffen und Patientendaten entwendet. Die Angreifer verlangten nicht nur ein Lösegeld vom Psychotherapiezentrum, sie sprachen Patienten einzeln an und forderten ein Lösegeld von 200 Euro in Bitcoin-Währung. Die Cyberkriminellen veröffentlichten umgehend 300 komplette Datensätze auf einer Thor-gehosteten Webseite.“

Aus dem Englischen vom Autor übertragen – BlackBerry Global Threat Report 2021, S. 46

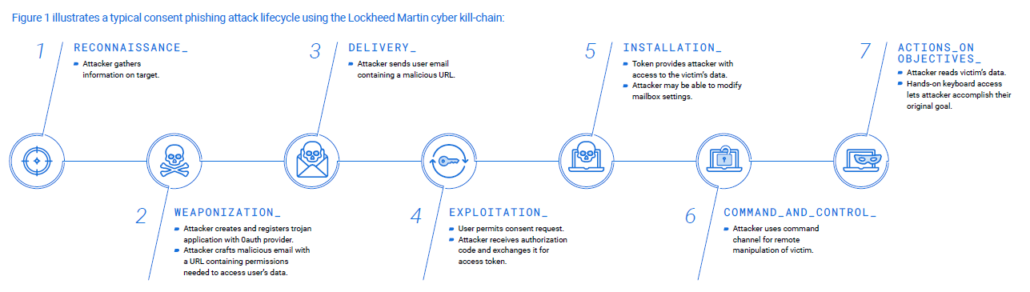

Dieser Fall sollte alle Zweifler wachrütteln. Unterschätzt wird besonders auch das Thema Spear Fishing und Credential Theft, die Entwendung von Konto-, Bank-, Karten- und Zugriffsdaten. Hier entsteht ein durchschnittlicher Schaden von immerhin (Q3 2020, BlackBerry Threat Report S. 35 ). Betroffen sind meistens Besitzer von Mobilgeräten und Menschen, die mit Hilfe von Tricks und falschen Apps Konten- und Kartendaten versehentlich weitergeben.

Das Geschäft mit dem Diebstahl von Zugriffs- und Kontodaten wird inzwischen weltweit von regionalen und überregionalen Banden betrieben. Wir haben auf diese Fragestellung bereits in unserem Blogeintrag zu Thema InApp-Security hingewiesen. Der BlackBerry Report geht ebenso wie der Crowdstrike Report detailliert auf Akteure und Tools ein. Beide Berichte räumen mit der Täuschung auf, dass es nur in gewissen Regionen Cyberkriminelle gibt.. Selbst wenn den Polizeibehörden mit der Zerschlagung eines wesentlichen Teils der Emotet Organisationsstruktur ein zwischenzeitlicher Erfolg gelungen sein mag – die benutzte Technologie bleibt da. Es gibt schon neue Fakesites und neue Botnets.

„Emotet ist eine Familie von Computer-Schadprogrammen für Windows-Systeme in Form von Makroviren, welche die Empfänger über den Anhang sehr echt aussehender E-Mails mit Trojanern infizieren. Wenn ein Empfänger die Anlage bzw. den Anhang der E-Mail öffnet, werden Module mit Schadfunktionen nachgeladen und zur Ausführung gebracht.“

Der BlackBerry Report räumt mit einem weiteren Irrtum auf: „MacOS und Linux sind nicht oder weniger gefährdet.“ Im aktuellen Bericht werden seitenlang Angriffswerkzeuge für eben diese Systeme vorgestellt, bewertet und die Einsetzfelder beschreibt und wer sie wann zuerst eingesetzt hat. Wir werden in Kürze erleben, wie auch ChromeOS von Google in den Fokus geraten wird. Es ist in den USA schon heute das zweitmeist genutzte Betriebssystem bei klassischen nicht-mobilen Endpunkten. Die Hacker passen sich den Nutzern und Angriffsflächen an.

Dabei fällt auf, dass nach den klassischen technischen Branchen und dem Handel, die bereits schon lange offensichtlich im Fokus sind, der Bereich Gesundheitswesen (Healthcare) bereits an fünfter Stelle auftaucht. Diese Entwicklung ist so präsent, dass es dazu ein Sonderkapitel gibt. Wir empfehlen, dass die IT Security Verantwortlichen aus dieser Branche, insbesondere die der Krankenhäuser, genau studieren sollten. Es gibt nicht ohne Grund eine Bundesförderung dafür und die Bemühungen in Sachen KRITIS 2.0. Und wegen Covid19 sind Angriffe auf diesen Bereich derzeit gefährlicher denn je – denn Hacker können auch Beatmunsgeräte und Co. lahm legen um Lösegeld zu erpressen.

Doch wie geht man dieser aktuellen Entwicklungen um und wie kann ich meine Daten schützen? Neben unserem Blog oder unserer Homepage – informieren wir Sie im folgenden Webcast gemeinsam mit CrowdStrike über die aktuellen Trends.