Was hat die Abwehr eines Cyberangriffs mit einem IT Sicherheitscheck gemeinsam und was trennt sie? Vorausschauende Cyberabwehr oder erst im Ernstfall reagieren – einmal durchdacht.

Cyber Abwehr

Vorausschauende Cyber Abwehr oder erst im Ernstfall reagieren

Was IT Sicherheitscheck und Abwehr eines Cyberangriffs verbindet und was sie trennt

Viele Führungskräfte in Unternehmen und Organisationen stellen sich die Frage, was denn geschieht, wenn ein Cyberangriff erfolgt und er entdeckt wird. Wie geht man vor, wenn das Unvorstellbare eintritt? Gibt es Schritte und Verfahren, die man vorbereiten kann? Was können wir tun, um Angriffe bereits zu entdecken, bevor sie geschehen? Oder wenigstens dann, wenn der Schaden noch überschaubar ist?

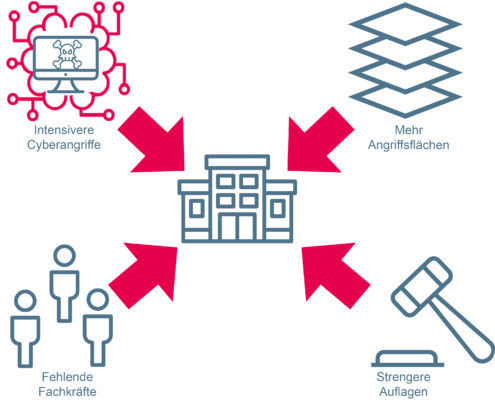

Grundsätzlich ist Vorsorge immer die beste aller Strategien. Doch was reicht für eine Vorsorge aus? Bisher haben die meisten eine Firewall, verschlüsseln die Festplatten und haben eine der großen Antivirus-Lösungen im Einsatz. Doch dann kam die Pandemie, und mit ihr entstand sehr häufig eine völlig neue IT-Umgebung. Home Office und Co. haben innerhalb kürzester Zeit das Netzwerk und die Zugriffe auf das Firmennetzwerk erweitert und damit auch die möglichen Angriffspunkte. Die alten Gewissheiten gelten nicht mehr und vieles musste ad hoc passieren und die IT-Sicherheit konnte in der Zeit gar nicht vollständig neu konzipiert bzw. auf die neuen Gegebenheiten angepasst werden.

Cybersicherheit kostet und dient nicht direkt dem Erreichen der Ziele des Unternehmens. Meistens musste erst einmal das reichen, was schon da war und oftmals ist auch noch 1,5 Jahre später der Zustand unverändert. Warum? Es gab keine Angriffe und alles funktioniert tadellos – doch ist das wirklich so?

Cyber Abwehr proaktiv

Der IT Sicherheitscheck (Compromise Assessment)

Glauben ist nicht gleich Wissen – ein wenig Kontrolle ist besser als reines Vertrauen – vor allem wenn es um Sicherheit geht. Immer wenn Zweifel nagen, sollte man die Sicherheit prüfen. Die jährliche Zahnvorsorge machen auch die meisten von uns – unser Auto bringen wir alle 2 Jahre zum TÜV. Denn die frühzeitige Entdeckung möglicher Erkrankungen oder Mängel ist immer besser, als der Eintritt einer ersten Krankheit oder dem Versagen des fahrbaren Untersatzes.

Warum machen wir das nicht mit unserer IT?

Heute sind viele Geschäftsprozesse bereits soweit digitalisiert und automatisiert, dass wir bei einem teilweisen oder vollständigen Systemausfall arbeitsunfähig sind – und das mitunter über Tage oder Wochen. Ein IT-Sicherheitscheck umfasst mehr, als nur die Sicherheit der immer komplexer werdenden IT-Umgebungen. Er liefert als Ergebnisse gute Hinweise, wo man was wie besser machen kann, um sicherer und besser interne IT-Leistungen für die Organisation bereitzustellen.

Wie ein solcher IT-Sicherheitscheck mit modernsten Mitteln genau abläuft, zeigen wir in einer Websession. Die Kosten eines IT Sicherheitschecks sind geringer als oft vermutet und das Ergebnis der Untersuchung unbezahlbar.

abwartende Cyber Abwehr

Abwehr einer Cyberattacke (Incident Response)

Wenn ein Cyberangriff läuft, bitte Ruhe bewahren. Angst ist ein schlechter Ratgeber.

Strukturiertes Vorgehen ist der beste Weg, um den Schaden zu begrenzen.

Die Frage, was man hätte besser machen können, muss auf den Tag nach der Abwehr des Angriffs und der Eindämmung seiner Folgen verschoben werden.

Es kommt immer wieder vor, dass bei einem IT-Sicherheitscheck ein solcher Angriff oder Angriffsversuch entdeckt wird. Oft entdeckt man „Schläfer“ – also Angriffe die bereits da sind, aber noch keinen Schaden verursacht haben.

Der Einsatz modernster Analysewerkzeuge auf der Basis von KI macht es möglich, direkt von der Untersuchung der IT-Umgebung, in die Abwehr des Angriffs überzugehen. Die ersten Schritte sind fast komplett identisch. Wer einen Angriff entdecken und eindämmen will, muss erst erkennen, welches System betroffen ist. Tools machen dies, ohne lange händische Untersuchung, in 99% aller Fälle möglich – aber nur, wenn man die richtigen Werkzeuge benutzt.

Übergang vom IT-Sicherheitscheck zur Incident Response

Mit professionellen Checklisten und Verfahrensweisen haben wir eine Basis geschaffen, in kurzer Frist ein Befalls- und Schadensbild zu ermitteln. In dieser Zeit werden die kritischen Systeme ermittelt und vorhandene Backups gesichtet. Ebenfalls wird Sorge getragen, dass alle Partner und Zuständige (alle Betroffenen) mit einbezogen werden, damit vereint und zielgerichtet gegen den Angriff vorgegangen werden kann.

Im Fokus sind die Kunden – was sie erwartet und wie sie sich auf den Ernstfall vorbereiten können. Gut vorbereitet ist die halbe Miete. Das richtige Team und das richtige Werkzeug liefern die andere Hälfte. Gemeinsam ist der Erfolg möglich und der Schaden vielleicht sogar vermeidbar, nämlich dann, wenn über einen IT-Sicherheitscheck ein Angriff bereits in den ersten Anfängen erkannt worden ist.

In unserer Websession zeigen wir, wie wir vorgehen und warum diese Vorgehensweise die derzeit beste ist.