Cyberangriffe bedrohen zunehmend den Mittelstand. Erfahren Sie, wie Sie Ihre IT mit konkreten Maßnahmen, Gesetzen und Checkliste effektiv schützen

IT Sicherheit in Unternehmen: Mittelständische Unternehmen im Visier von Cyberkriminellen

IT Sicherheit in Unternehmen – die aktuelle Lage

1. August 2025 Cyberangriffe richten sich zunehmend gegen kleine und mittelständische Unternehmen. Die Gründe dafür zeigen sich auf mehreren Ebenen: Oft verfügen Mittelständler nicht über dieselben Sicherheitsressourcen wie große Unternehmen. Und häufig sind die Sicherheitsstandards nicht auf dem aktuellen Stand. In der Folge laufen vielerorts veraltete IT-Systeme. Doch die größte Schwachstelle lauert im Betrieb selbst, wenn sich die Mitarbeitenden mangels regelmäßiger Schulungen der Risiken und Gefahren nicht bewusst sind. Ein Klick auf den Anhang einer Phishing-E-Mail reicht, um ein ganzes IT-System mit Schadsoftware zu infizieren.

Dieser Beitrag gibt einen Überblick über die aktuelle Bedrohungslage, stellt pragmatische, auf den Mittelstand ausgerichtete Schutzvorkehrungen und die wichtigsten gesetzlichen Regelungen im Bereich IT-Sicherheit vor. Unsere Checkliste unterstützt Sie dabei, die IT-Infrastruktur Ihres Unternehmens im Arbeitsalltag gegen potenzielle Angriffe abzusichern.

Cyberattacken: Existenzielle Bedrohung für Mittelständler

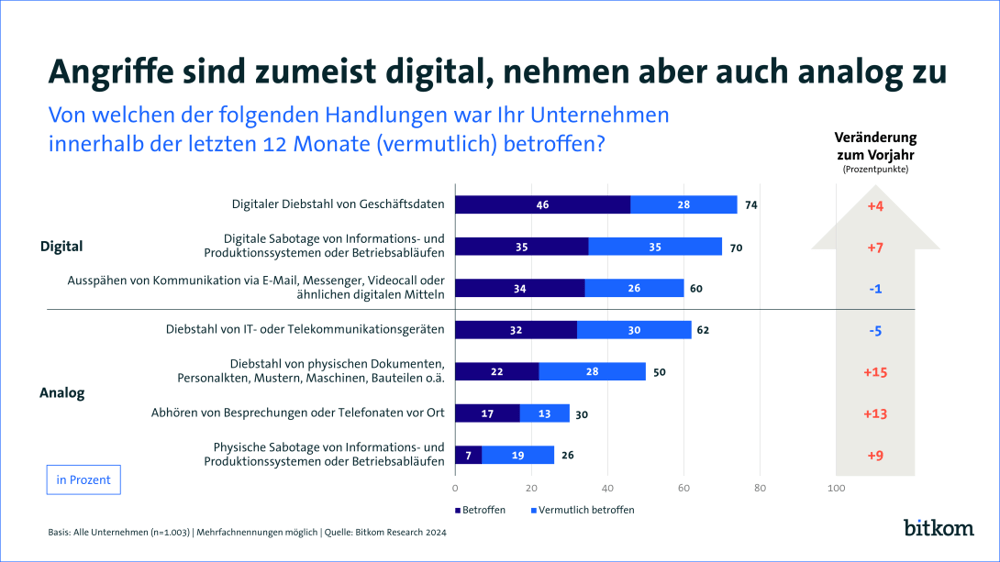

Die finanziellen Auswirkungen eines Cyberangriffs können schmerzhaft sein. Durch Produktionsausfälle, Datenverlust und Reputationsschäden entstehen oft Kosten im Millionenbereich. Wird ein Mittelständler beispielsweise durch einen Ransomware-Angriff erpresst, ist er in dieser Notlage oft gewillt, das Lösegeld für die Entschlüsselung seiner Daten zu zahlen. Denn fällt die IT aus, steht nicht selten der ganze Betrieb still. Ein einziger Angriff kann reichen, um die wirtschaftliche Existenz eines Mittelständlers zu vernichten. Im Jahr 2024 sahen sich zwei Drittel der Unternehmen durch Cyberattacken in ihrer Existenz bedroht, 2023 waren es noch 52 Prozent, 2021 sogar erst 9 Prozent. Zugleich glaubt nur die Hälfte, dass ihr Unternehmen sehr gut auf Cyberangriffe vorbereitet ist. (B(Bitkom: „Angriffe auf die deutsche Wirtschaft nehmen zu“).

Die aktuelle Lage: Mehr IT-Sicherheitsvorfälle und KI-gestützte Angriffe

Die TÜV-Cybersecurity-Studie 2025 zeigt: 2024 wurden in Deutschland 15 Prozent der Unternehmen Opfer eines Cyberangriffs – das ist ein Anstieg um vier Prozentpunkte im Vergleich zu 2023. Besonders häufig sind mit 84 Prozent Phishing-Angriffe, die immer öfter mit KI-generierten E-Mails durchgeführt werden. Trotz zunehmender Bedrohungslage und unzureichender technischer Abwehr überschätzten viele Unternehmen das Niveau der eigenen Cybersicherheit: 91 Prozent hielten sich trotz steigender Angriffszahlen für „gut geschützt“.

IT-Sicherheit im Unternehmen

Mittelstand: Attacken von allen Seiten

- Laut Branchenverband Bitkom berichteten 2024 Unternehmen am häufigsten von Schäden durch Ransomware (31 Prozent, plus 8 Prozentpunkte). Die Angreifer verschlüsseln dabei die Daten des Unternehmens und verlangen ein Lösegeld für die Entschlüsselung.

- Auch Phishing gehört mit 26 Prozent weiterhin zu den häufigsten Angriffsformen. Über gefälschte E-Mails oder Websites stehlen Kriminelle sensible Informationen wie Passwörter oder Kreditkartendaten.

- DDoS-Attacken (Distributed Denial of Service) legen die IT-Infrastruktur eines Unternehmens durch massenhafte Anfragen lahm. Dies führt zu Ausfällen und erheblichen finanziellen Schäden.

- Malware ist Schadsoftware, die in Form von Viren, Trojanern und Würmern in die IT-Systeme eingeschleust wird. Die Folge sind gestohlene Systemdaten, zerstörte Dateien oder ganze infizierte Netzwerke.

- Das Risiko durch Insider-Bedrohungen wird oft unterschätzt. Viele Angriffe werden unbeabsichtigt durch Fehler der eigenen Beschäftigten möglich, sei es durch Unwissenheit oder Fahrlässigkeit.