Phishing- Angriffe werden immer raffinierter – wie beeinflussen künstliche Intelligenz, neue Angriffskanäle und professionelle Phishing-as-a-Service-Plattformen die Lage.

Warum Phishing der unterschätzte Feind ist – Trends 2025

4. Juni 2025 –Phishing bleibt 2025 eine der größten Cyber-Bedrohungen für Unternehmen und Privatpersonen. Die Angriffe sind nicht nur zahlreicher, sondern auch raffinierter geworden – unterstützt durch künstliche Intelligenz, neue Angriffskanäle und professionelle Phishing-as-a-Service-Plattformen.

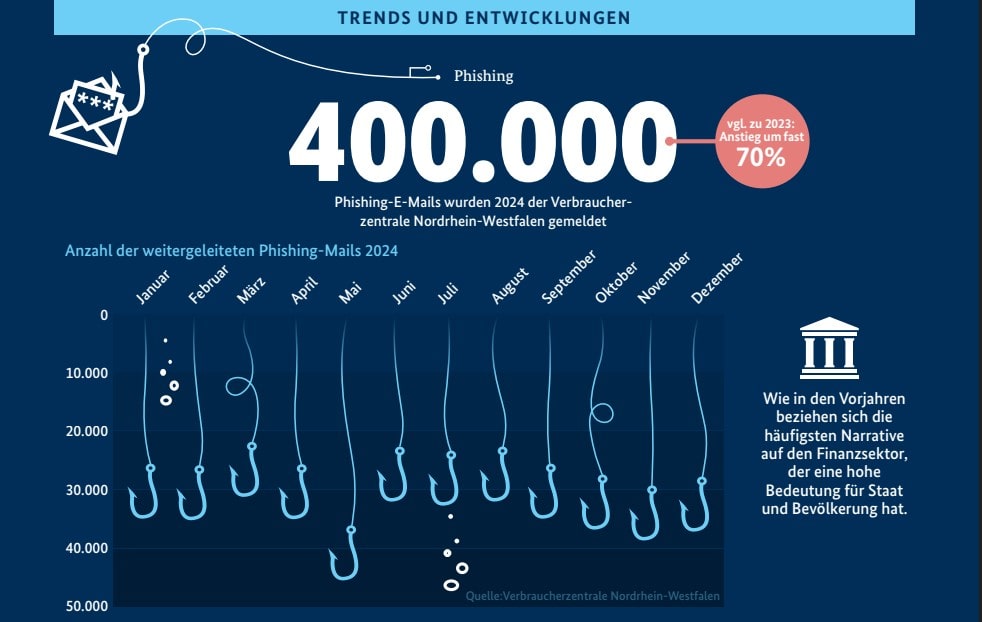

Phishing in Deutschland: Die Fakten

Im Jahr 2024 wurden in Deutschland rund 37,5 Millionen Phishing-Versuche registriert – ein Anstieg von 15,7 % gegenüber dem Vorjahr. Zudem blockierten Sicherheitslösungen etwa 2,6 Millionen schädliche E-Mail-Anhänge. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) identifizierte Phishing und Datenlecks als die größten digitalen Bedrohungen für Verbraucher.

Im ersten Quartal 2025 stieg die Anzahl gehackter Benutzerkonten in Deutschland auf 3,9 Millionen – ein Anstieg von 235,8 % im Vergleich zum Vorquartal.