Die zunehmende Vernetzung der Welt schafft für Unternehmen und Organisationen Vorteile und Nachteile. Die Vorteile werden fast schon nicht mehr wahrgenommen, weil sie in kurzer Zeit selbstverständlich geworden sind und man sich das Arbeiten ohne mobile Geräte und Internet gar nicht mehr vorstellen kann. Unter den Nachteilen sind die Risiken, die die Digitalisierung mit sich bringt. Viele Angriffe bleiben unentdeckt. Alle Angriffe haben heute immer auch eine „mobile“ Komponente. Manche sind sogar ausschließlich auf mobile Endgeräte ausgelegt, die als einfachste Möglichkeit erkannt sind, in sonst bestens gesicherte Intranets einzudringen.

Sichere mobile Umgebungen

Sicherheit ist ein genereller und ganzheitlicher Ansatz. Wer die Architektur seiner IT-Umgebung nicht nach der Maxime Security by Design ausgelegt, hat es später schwer, ein vernünftiges Level an Datenschutz und Datensicherheit zu erreichen. Die Philosophie der SYSTAG beim Einrichten und Betrieb von sicheren mobilen Umgebungen folgt nach der Weisheit „Bedenke das Ende.“

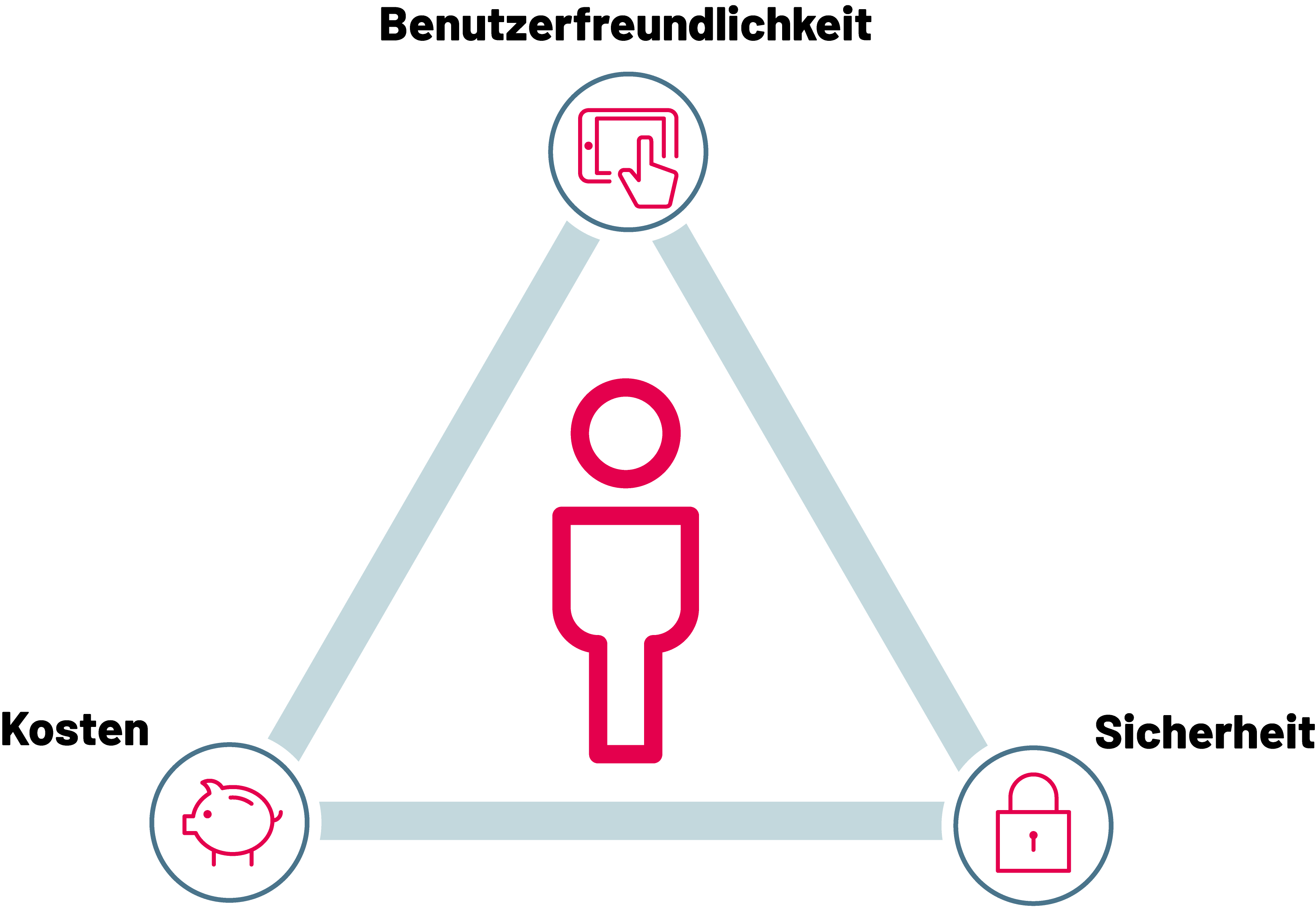

Dabei steht außer Zweifel, dass sich unsere Kunden hier in einem Dilemma befinden, das sich logisch als Dreiecksbeziehung herausgestellt, die es zu optimieren gilt: Es stehen Benutzerfreundlichkeit gegen Sicherheit, Sicherheit gegen Kosten und Kosten gegen Benutzerfreundlichkeit. Man könnte vereinfacht formulieren, dass eine sichere mobile Umgebung eine Abwägung von Kosten und Benutzerfreundlichkeit gegen Sicherheit ist. Das Optimum ist also immer auch eine Frage der Prioritäten und des Budgets für die Sicherheit.

Das magische Dreieck für sichere mobile Umgebungen

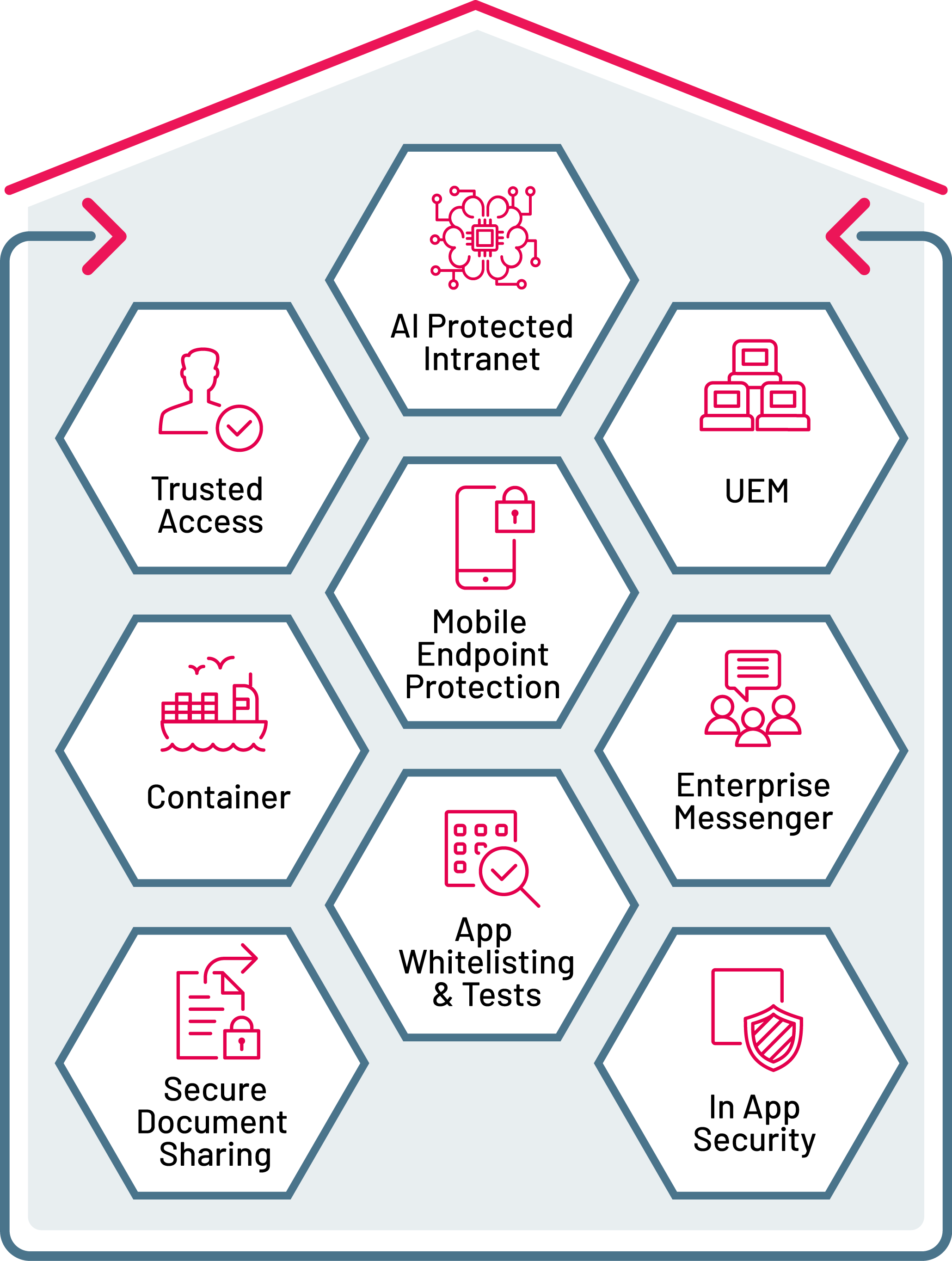

Um eine sichere mobile Umgebung herzustellen, haben wir uns die Grafik „Sicherheit unter einem Dach“ vor Augen geführt. In den Säulen sind die meisten der Anforderungen eines zukunftsgerichteten mobilen Arbeitens und damit der Grundstock einer sicheren Umgebung für die anstehende Digitalisierung gelegt. Die Königsdisziplin ist und bleibt dabei das Verwenden eines geeigneten UEM Systems, das zum einen dafür sorgt, dass die Datenflüsse in die Organisation und aus dieser auf das Endgerät, sei es nun mobil oder beispielsweise im Homeoffice eingesetzt, gesichert und in geeigneter Weise verschlüsselt laufen.

Zum anderen trägt das UEM System, früher auch EMM-System genannt, dafür Sorge, dass auf den Geräten selbst Firmen- bzw. Organisationsdaten getrennt verarbeitet und gehalten werden können. Erst damit ist es möglich, die private Nutzung von Firmengeräten zuzulassen und Bring Your Own Konzepte wie BYOD und BOYI, in denen der Mitarbeiter das Endgerät stellt, technisch und sicher umzusetzen. Bei BYO-Umgebungen muss darauf geachtet werden, dass keine MDM-Profile auf dem Gerät sind, die dem Benutzer die finale Kontrolle seines Eigentums entziehen könnten. Die marktführenden UEM bzw. EMM Systeme unterstützen diese Anforderung mittlerweile, allerdings mehr oder minder gut.

Der Schutz der Daten auf dem Device erfolgt schließlich in einem Software-Container des UEM Systems oder auf dem Gerät in entsprechenden Umgebungen des Betriebssystems (bei mobilen Geräten aktuell Android und iOS). Deren native Schutzmechanismen müssen allerdings durch ein UEM-System erst anwendbar gemacht werden. Eine derartige geschützte Umgebung für die Be- und Verarbeitung von Unternehmensdaten zu haben ist also unternehmenskritisch. Es überrascht daher immer wieder, dass noch nicht alle ein solches System einsetzen. Ein reines MDM reicht heute definitiv in keinem Fall mehr aus und ist auch rechtlich nicht zulässig.

Nachdem auf dem mobilen Gerät nicht mehr nur PIM und Secure Browsing gefordert wird, entstehen weitere Risiken, gegen die Vorkehrungen getroffen werden müssen. Viele Mitarbeiter bei unseren Kunden erwarten zum Beispiel, dass unterwegs Dokumente eingesehen werden können. Möglicherweise wollen sie diese Dokumente teilen – und das eventuell sogar über Unternehmens- und Organisationsgrenzen hinweg. Für diese Anforderungen bedarf es Umgebungen, die sie sicher und mobil umsetzen. Die SYSTAG hat solche Lösungen daher im Lieferumfang. Secure Document Sharing ist der dafür gewählte Oberbegriff. Eine dieser Lösungen stammt von einem Partner, eine andere ist SYSTAGfiles, unser eigenes Produkt, das wir separat vorstellen. Wenn man solche Lösungen nicht bereitstellt, werden andere, unsichere Angebote wie iCloud, Dropbox oder Box genutzt.

Nicht erst seit der Einführung der DSGVO ist der Einsatz von WhatsApp für geschäftliche Zwecke nicht zulässig. Das gilt auch für die Variante WhatsApp Business, an der tatsächlich so gut wie nichts „Business“ ist. Wenn man einen leistungsfähigen Enterprise Messenger einsetzen möchte, gibt es dafür geeignete Lösungen. Es wird ausdrücklich vor einigen Angeboten gewarnt, welche gerade gehypet werden. Am Ende sind es eine Handvoll echter Profi-Lösungen, die uneingeschränkt rechtlich und aus der Sicht des Erhalts einer sicheren mobilen Umgebung wirklich empfohlen werden können. Die SYSTAG hat für unsere Kunden zwei dieser Lösungen im Vertrieb.

Da Mitarbeiter immer mehr und immer öfter nützliche Apps einsetzen möchten und mit ihren mobilen Endgeräten in offenen W-LANs arbeiten und surfen, ist es notwendig, die Geräte zusätzlich zu schützen. Für diese Anforderungen ist eine eigene Klasse an Sicherheitssoftware entstanden, die unter der Überschrift Mobile Endpoint Protection firmiert, aber auch unter den Begriffen Mobile Threat Defense (MTD) oder Mobile Threat Protection beschrieben wird. Diese Art von Werkzeug entspricht am ehesten dem, was in der klassischen IT als Antivirenprogramm bezeichnet wird. Es werden die gleichen Angriffsvektoren behandelt, eben auf eine mobile Umgebung adaptiert.

Die von der SYSTAG in den Vertrieb genommenen Partnerlösungen interagieren alle in bester Weise mit den eingesetzten UEM Systemen. Sollten Geräte in Quarantäne versetzt oder gar komplett gelöscht werden müssen, übernehmen dafür nach einem entsprechenden Alert das UEM System und die beim Kunden dafür ausgebildete UEM Administration die Kontrolle.

Leider ist nicht sichergestellt, dass einmal als sicher erkannte Apps, die man als Benutzer auf sein Firmengerät guten Glaubens lädt, auch weiterhin sicher, gutartig und rechtlich einwandfrei funktionieren. Das kann sich insbesondere bei kostenlosen Angeboten / Apps von Update zu Update, von Release zu Release ändern. Da es darüber hinaus so gut wie unmöglich für den normalen Kunden ist, alle Apps darauf zu testen, ob sie Dinge tun, die sie nicht sollen oder dürfen, haben wir als SYSTAG uns entschlossen, unseren Kunden für die Fragestellung App Whitelisting & Test die Anwendungsumgebung des deutschen Marktführers in unser Portfolio aufgenommen. Dieses Werkzeug schließt eine sehr wichtige und oft grob unterschätzte Sicherheitslücke.

In-App Security erscheint auf den ersten Blick etwas zu sein, dass völlig außerhalb dessen liegt, was man üblicherweise für mobile Sicherheit notwendig hält. Das hat damit zu tun, dass man glaubt, Apps seien sicher. Jüngste Nachrichten über die eine oder andere Banken-App haben gezeigt, dass dieser Eindruck trügt. Aufgrund der Bedrohungsszenarien und der tatsächlichen Schäden, die bereits entstanden sind, sichern heute de facto alle Banken und alle Games-Hersteller ihre Apps mit Hilfe von In-App-Security Tools ab. Eigentlich sollten alle Enterprise Apps damit abgesichert sein, die Unternehmen und Organisationen ihren Kunden, Mitarbeitern, Mitgliedern oder Geschäftspartnern zur Verfügung stellen.

Secured Apps könnte man im gewissen Sinn als wehrhafte Apps bezeichnen. Im Wesentlichen verschlüsseln sie den Code und verhindern damit Decompilierung, Injektion von Schadcode und Identitätsklau aus den Apps. In einigen Fällen sind sie zusätzlich in der Lage, Attacken zu melden und sich selbst dann zu schützen, wenn der Hack im ersten Schritt erfolgreich gewesen ist. Die SYSTAG arbeitet für ihre Kunden mit den beiden führenden Anbietern dieser Werkzeuge zusammen und kann durch Trainings und Erfahrung den Kunden bei Bedarf sofort helfen und die Umgebung lizensieren.

Trusted Access oder Zero Trust ist ein Zugriffsschutzkonzept, das als erster UEM Hersteller der SYSTAG Partner MobileIron auf den Markt gebracht hat. Vor kurzem ist der zweite UEM Anbieter, den wir vertreten, BlackBerry, mit einer eigenen Lösung nachgezogen. Im Prinzip geht es darum, mit Hilfe eines eindeutigen Tokens ein passwortloses Single-Sign-On umzusetzen, bei dem das durch das UEM gemanagte SmartPhone die Rolle des Tokens einnimmt. Darüber hinaus wird der Identitätsklau durch die Tatsache erheblich erschwert, dass verhindert wird, auf Ressourcen und Daten, besonders solche, die als Cloud-Dienste ausgeprägt sind, mit anderen als vom UEM-System gemanagten Geräten zuzugreifen.

Mit der BlackBerry-Tochter Cylance ist uns möglich, unseren Kunden jetzt auch AI Protected Intranet als Lösung zum Schutz ihrer Daten anzubieten. BlackBerry Cylance ist der unbestrittene Technologieführer, wenn es darum geht, Intranets mit KI sicherer zu machen, seien sie On Premise oder mit Cloud-Technologie bereitgestellt. Der Vorteil von KI liegt daran, dass es keiner einer erfolgreichen Attacke nachentwickelten Antiviren- und Anti-Malware-Patterns bedarf, um die eigene It-Umgebung zu schützen. Das einem Angriff hinterher zu Entwickeln hat den entscheidenden Nachteil, dass das Kind bereits im Brunnen liegt, bevor man mit den Rettungsarbeiten beginnt.

Die KI basierte Lösung fischt mindestens 95% aller Attacken dadurch heraus, indem sie die zu sichernde IT-Umgebung „einmisst“, also den gesunden Status ermittelt und fortschreibt. Dadurch ist es möglich, Abweichungen von den ermittelten Mittelwerten zu erheben und die Ergebnisse mit einem eskalierenden Alert-System zu veredeln, um damit immer zu wissen, wie gesund bzw. wie sicher die Umgebung zu jedem beliebigen Zeitpunkt ist. Dabei können nicht nur von außen induzierte Anomalien sichtbar werden, es können zugleich solche entdeckt werden, die von innen erzeugt, ob absichtlich oder über erfolgreiches Phishing bei einem User. Der Hersteller wird regelmäßig mit Awards überschüttet – er ist auf jeden Fall eine gute Alternative für eine Zweitlösung, falls man der Sache nicht so ganz trauen sollte. Und er bietet die Basis jedes CISO-Traums: eine permanente Sicherheitsdiagnose mit Hilfe eines Alert-Monitors, der jeden Sicherheits-Hickup, und sei er auch noch so klein, aufzeichnet und anzeigt.

![]() Das SYSTAG-Leistungsspektrum für sichere, nicht nur mobile Umgebungen bei unseren Kunden wird dadurch abgerundet, dass wir als SYSTAG in der Lage sind, zusammen mit drei unserer Partner Security Audits und Reviews durchzuführen. Wir halten diesen Service angesichts der zunehmenden Bedrohung nicht nur für nützlich. Vielmehr sind regelmäßige Security Reviews nachgerade unumgänglich, um jederzeit zu wissen, wie gut es um die Sicherheit der eigenen IT-Umgebung steht. Wer verantwortlich Daten seiner Kunden und Mitarbeiter verarbeitet, muss sich Security Reviews stellen.

Das SYSTAG-Leistungsspektrum für sichere, nicht nur mobile Umgebungen bei unseren Kunden wird dadurch abgerundet, dass wir als SYSTAG in der Lage sind, zusammen mit drei unserer Partner Security Audits und Reviews durchzuführen. Wir halten diesen Service angesichts der zunehmenden Bedrohung nicht nur für nützlich. Vielmehr sind regelmäßige Security Reviews nachgerade unumgänglich, um jederzeit zu wissen, wie gut es um die Sicherheit der eigenen IT-Umgebung steht. Wer verantwortlich Daten seiner Kunden und Mitarbeiter verarbeitet, muss sich Security Reviews stellen.