NIS2 tritt in Deutschland in Kraft. 30.000 Unternehmen betroffen, keine Übergangsfrist. Alles zu Pflichten, Meldefristen und nötigen Maßnahmen.

NIS2 Umsetzung – wie ist die aktuelle Lage?

3. Dezember 2025 –Der Deutsche Bundestag hat das NIS-2-Umsetzungsgesetz verabschiedet. Nach der Zustimmung des Bundesrats am 21. November 2025 tritt das Gesetz voraussichtlich Ende 2025 / Anfang 2026 ohne Übergangsfrist in Kraft.

Die bisherige Rechtsunsicherheit ist beendet: Unternehmen müssen handeln. Wir haben kurz zusammengefasst was das bedeutet.

Was ist NIS2 eigentlich?

Die NIS2-Richtlinie (Network and Information Security) der EU stärkt den Schutz kritischer Infrastrukturen gegen Cyberangriffe. Mit der neuen Richtlinie wird der Geltungsbereich erweitert. Mit NIS2 sind mehr Unternehmen betroffen. Sektoren, wie das Gesundheitswesen und digitale Dienstleistungen müssen zudem strengere Maßnahmen zur Cybersicherheit umsetzen. Verstöße ziehen hohe Strafen nach sich. Die Richtlinie zielt auf die Erhöhung der Widerstandsfähigkeit (Resilienz) und die Verbesserung der Zusammenarbeit in der EU bei Cyberbedrohungen ab.

📌 Was bedeutet NIS2 für Unternehmen?

Die europäische NIS-2-Richtlinie (EU 2022/2555) verschärft die Cybersecurity-Anforderungen massiv. Deutschland setzte sie lange verspätet um. Mit dem nationalen Umsetzungsgesetz ist klar:

- Cybersicherheit wird verbindliche Unternehmenspflicht, nicht mehr „Best Practice“

- Aufsicht und Bußgelder werden strenger

- Deutlich mehr Unternehmen fallen in den Anwendungsbereich

Bislang waren ca. 4.500 Unternehmen betroffen (BSI-KritisV). Mit NIS2 steigt die Zahl auf 29.000–30.000 Unternehmen in Deutschland.

🔍 Betroffenheitsprüfung -Ist mein Unternehmen betroffen?

Das BSI bietet eine NIS2-Betroffenheitsprüfung an, mit der Unternehmen feststellen können, ob sie unter die Regelungen fallen werden.

🔗 Zur Betroffenheitsprüfung beim BSI

Dazu kommende Unternehmen:

- Essenzielle Einrichtungen (Essential Entities)

- Wichtige Einrichtungen (Important Entities)

Die Einstufung richtet sich nach:

- Branche

- Mitarbeiterzahl (≥ 50)

- Jahresumsatz (≥ 10 Mio. €)

- Kritischer Dienstleistungscharakter (auch Dienstleister & Lieferanten betroffener Unternehmen)

- Bedeutung für Lieferketten

Damit betrifft NIS2 das breite Rückgrat des deutschen Mittelstands – u. a. Fertigung, Logistik, IT-Dienstleister, Forschung, Maschinenbau, Gesundheit, Abfallwirtschaft, Post- & Kurierdienste, digitale Dienste.

NIS2 Umsetzung

Pflichten im Überblick

Das neue Gesetz enthält deutlich verfeinerte und verbindliche Sicherheitsmaßnahmen. Unternehmen müssen ein System für Risikomanagement, IT-Sicherheit und Incident Handling einführen.

1. Risikomanagement & IT-Sicherheitsmaßnahmen

- Identifikation kritischer Assets

- Netzwerk- und Systemhärtung

- Verschlüsselung (data at rest & in transit)

- Zugriffskontrollen

- Protokollierung & Monitoring

- Notfallmanagement

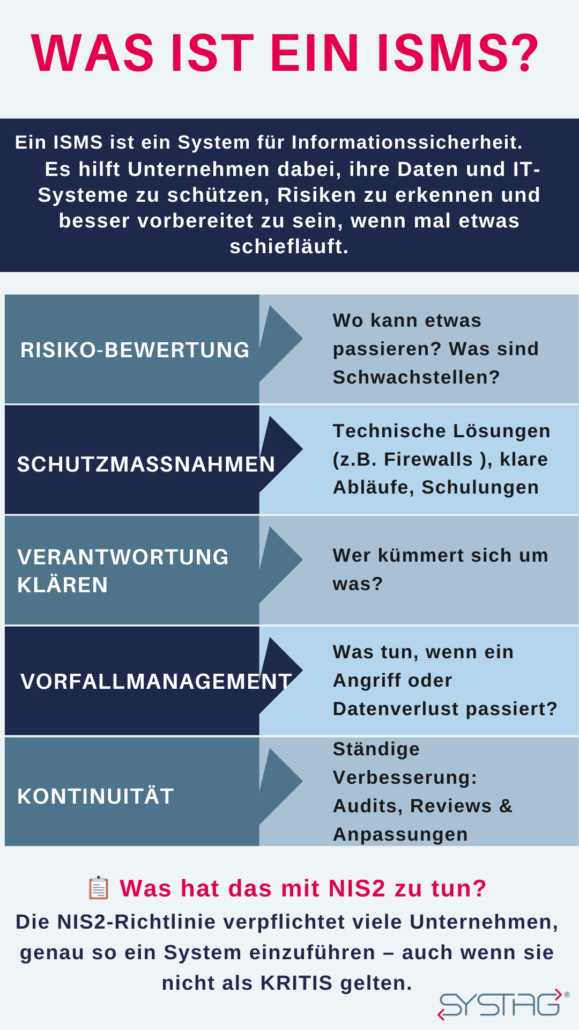

2. Pflicht zur Umsetzung eines ISMS

➡️ Einführung eines strukturierten Informationssicherheits-Managementsystems (ISMS) — oft orientiert an ISO 27001.

Ein ISMS (Informationssicherheitsmanagementsystem) wird aufgebaut oder bestehende Strukturen werden überarbeitet. Wichtig ist, Zuständigkeiten klar zu regeln und Mitarbeitende für IT-Sicherheit zu sensibilisieren.

3. Incident Response & Meldepflichten (sehr streng)

Neue Meldefristen:

- 24 Stunden: Frühwarnung

- 72 Stunden: Zwischenbericht

- 1 Monat: Abschlussbericht

Meldepflicht an das BSI – auch bei erheblichen IT-Störungen ohne bestätigten Angriff.

4. Supply Chain Security

Unternehmen müssen:

- Risiken in der Lieferkette bewerten

- Dienstleister verpflichten (Sicherheitsanforderungen vertraglich fixieren)

- Kritische Abhängigkeiten dokumentieren

- Dritte regelmäßig überprüfen

5. Governance: Geschäftsführung in der Pflicht

Neu:

Die Geschäftsleitung trägt persönliche Verantwortung für Cybersecurity und kann für Versäumnisse haftbar gemacht werden.

6. Erweiterte Aufsicht des BSI

Das BSI erhält das Recht zu:

- Vor-Ort-Prüfungen

- Dokumentenanforderungen

- Sicherheitsprüfungen

- Audits

- Anordnungen bei Mängeln

Im Gegensatz zu früheren Gesetzen gibt es keine Übergangsfrist. Pflichten gelten mit Inkrafttreten des Gesetzes.

Im Gegensatz zu früheren Gesetzen gibt es keine Übergangsfrist. Pflichten gelten mit Inkrafttreten des Gesetzes.

Unternehmen müssen daher jetzt:

- Betroffenheitsprüfung durchführen

- Gap-Analyse starten

- ISMS einführen oder erweitern

- Incident-Response-Prozesse definieren

- BSI-Registrierung vorbereiten

Relevanz der ISO/IEC 27001

Die Norm ISO/IEC 27001 bietet einen bewährten Rahmen für Informationssicherheits-Managementsysteme (ISMS) und unterstützt die Erfüllung von NIS2. Physische und logische Schutzmaßnahmen sowie die Umsetzung des IT-Grundschutzes des BSI helfen dabei, die Anforderungen eines ISMS nach ISO 27001 zu erfüllen. Die Umsetzung dieser Richtlinie in die Praxis benötigt in der Regel 1-2 Jahre – wir sind derzeit in den finalen Zügen unserer Zertifizierung und empfehlen aus eigener Erfahrung, den tatsächlichen Aufwand nicht zu unterschätzen.

NIS2 Umsetzung – Was das für den Mittelstand bedeutet

Die meisten Mittelständler sind:

- weder auf Meldepflichten

- noch auf BSI-Audits

- noch auf formalisierte Sicherheitsprozesse vorbereitet.

Fehlende Vorbereitung kann zu:

- Sanktionen

- Imageschäden

- Betriebsunterbrechungen

- gestörten Lieferketten

- Verstößen gegen Geschäftsleiterpflichten führen

Für viele Unternehmen ist NIS2 die erste echte Compliance-Pflicht im Bereich Cybersecurity.

Herausforderungen für KMUs

Kleine und mittlere Unternehmen (KMUs) stehen oft vor großen Herausforderungen bei der Umsetzung der NIS2-Richtlinien. Mangelnde Security-Expertise und fehlendes IT-Fachpersonal machen die Umsetzung ohne externe Unterstützung schwierig. Hier kann zum Beispiel der CyberRisikoCheck oder IT-Quick-Check erste Hinweise geben.

Wie Unternehmen jetzt am besten vorgehen (Prioritätenliste)

1. Betroffenheit prüfen

Branche, Mitarbeiterzahl, Umsatz, Kritikalität analysieren.

2. Gap-Analyse durchführen

Abgleich zwischen Ist-Zustand und Gesetz.

3. ISMS einführen oder modernisieren

Empfohlen: Orientierung an ISO 27001.

4. Incident Response & Meldeprozess definieren

Teams, Rollen, Meldewege, Vorlagen, 24/7-Prozesse.

5. Lieferanten überprüfen & vertraglich absichern

Zertifikate, Sicherheitsanforderungen, Vereinbarungen.

6. Sicherheitsarchitektur vereinheitlichen

Monitoring, Logging, Härtung, Updates, Zugangskontrollen.

7. Geschäftsleitung schulen & einbinden

Management Awareness ist Pflicht.

Lösungen und Ansätze

Mit maßgeschneiderten Lösungen wie einer Worry-Free XDR Suite (Extended Detection & Response =XDR) und dem Fachwissen spezialisierter Dienstleister können viele technische NIS2-Anforderungen erfüllt werden. Für viele KMUs sind Managed Security Service Provider (MSSPs) eine wertvolle Unterstützung.

Auch eine DIN27001 bietet sich – doch diese dauert – in der kommenden Woche folgt ein Blogpost rund um unsere DIN 27001 Zertifizierung, es geht um Lessons Learned und mehr und zwar aus den unterschiedlichen Blickwinkeln, vom Admin, über den Entwicklungsleiter bis hin zur Geschäftsführung und Vertrieb.

Zeitaufwand im Detail einer DIN27001 Zertifizierung (Beispiel für KMU)

| Phase | Dauer (typisch) |

|---|---|

| Gap-Analyse & Planung | 2–4 Wochen |

| Aufbau ISMS & Umsetzung | 3–6 Monate |

| Interne Audits & Review | 1–2 Monate |

| Zertifizierungsaudit | 2–4 Wochen (inkl. Vorbereitungszeit) |